در این راهنما گامبهگام روش ایجاد PPTP VPN روی MikroTik RouterOS توضیح داده شده است. مثالها با تنظیمات تصویری در Winbox انجام میشوند. (هشدار: PPTP امنترین پروتکل نیست؛ در صورت امکان L2TP/IPsec یا WireGuard را مد نظر داشته باشید.) برای انجام تنظیمات شما می توانید از سرور مجازی میکروتیک استفاده نمایید.

1. ورود به RouterOS و ایجاد IP Pool

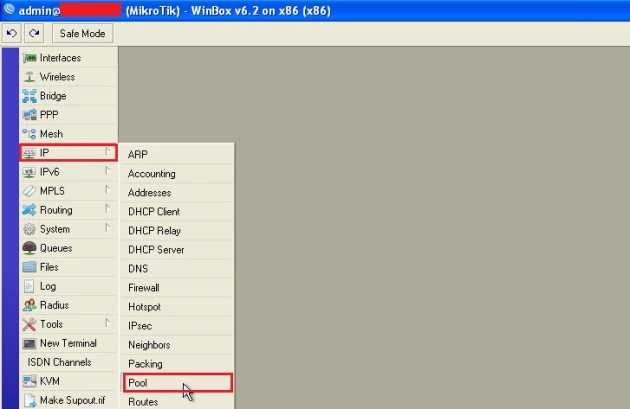

– وارد Winbox شوید و به IP → Pool بروید.

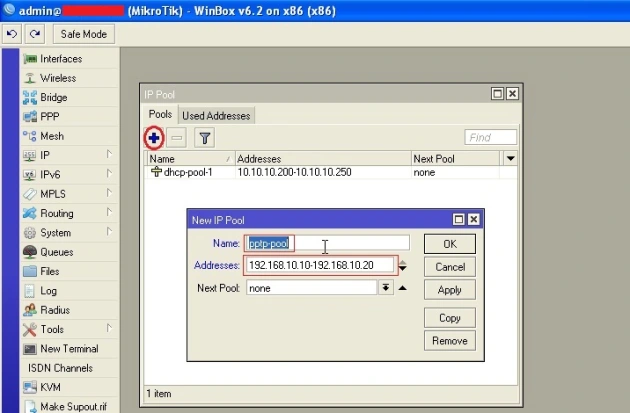

– برای افزودن Pool جدید روی علامت بعلاؤ کلیک کنید. برای نام میتوانید pptp-pool انتخاب کنید. در فیلد Range بازه آدرسهایی را وارد کنید که میخواهید به کلاینتها اختصاص یابد (مثال: 192.168.10.10-192.168.10.20). سپس OK کنید.

– توضیح تکمیلی: این محدوده باید با شبکههای داخلی شما تداخل نداشته باشد و کافی باشد تا برای تعداد کاربران VPN آدرس داشته باشید.

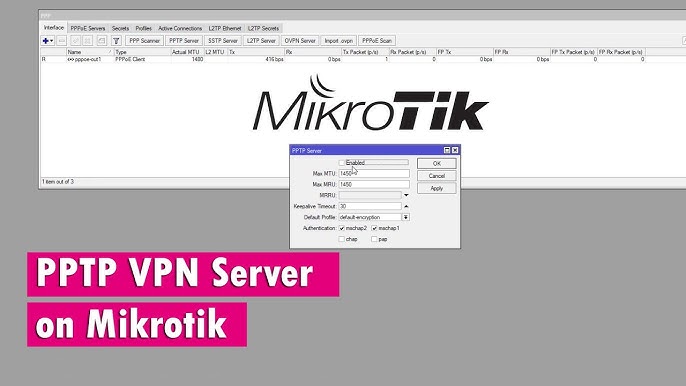

2. فعالسازی PPTP Server

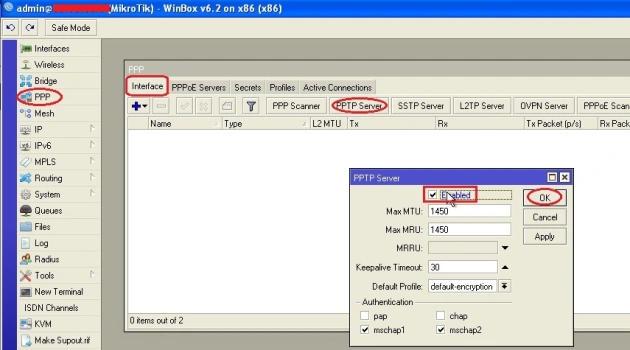

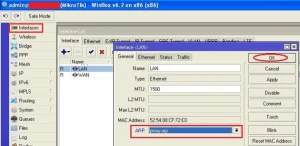

– به بخش PPP بروید. در تب Interfaces یا در بالای پنجره PPP گزینه PPTP Server را باز کنید و تیک Enabled را بزنید تا سرویس فعال شود.

– توضیح تکمیلی: میتوانید پارامترهای MTU/MRU و keepalive را تنظیم کنید؛ مقدار پیشفرض معمولاً مناسب است اما در صورت مشکل عملکرد میتوانید آنها را کاهش دهید.

3. ایجاد PPP Profile

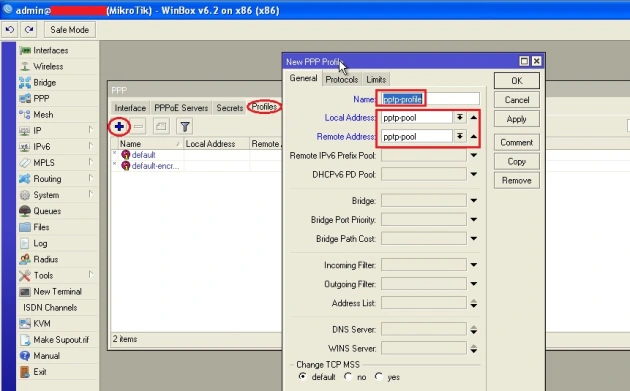

– هنوز در پنجره PPP، به تب Profiles بروید و یک Profile جدید ایجاد کنید (نمونه نام: pptp-profile).

– در فرم Profile مقدار Local Address را روی آدرس روتر در تونل قرار دهید (مثلاً 192.168.10.1). برای Remote Address از Poolی که ساختهاید (pptp-pool) انتخاب کنید. همچنین میتوانید DNS سرورهای موردنظر را وارد کنید (مثلاً 8.8.8.8, 8.8.4.4).

– توضیح تکمیلی: local-address آدرسی است که روتر در طرف سرور تونل استفاده میکند؛ remote-addressها به کلاینتها اختصاص داده میشوند. اگر میخواهید ترافیک کلاینتها DNS خاصی داشته باشد، آن را در این پروفایل تنظیم کنید.

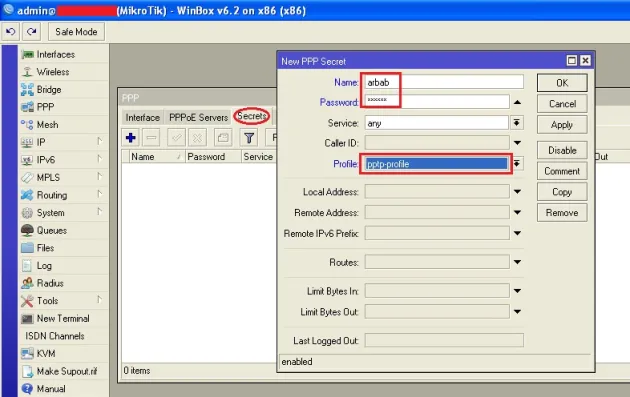

4. ایجاد کاربران (Secrets)

– در پنجره PPP به تب Secrets بروید و روی بهعلاؤ کلیک کنید تا یک کاربر جدید بسازید. نام کاربری و پسورد را وارد کنید و Profile ساختهشده (pptp-profile) را انتخاب نمایید. سرویس را روی pptp قرار دهید. سپس OK کنید.

– توضیح تکمیلی: برای هر کاربر یک Secret مجزا بسازید. میتوانید محدودیتهایی مثل نرخ یا زمان اتصال هم تعریف کنید.

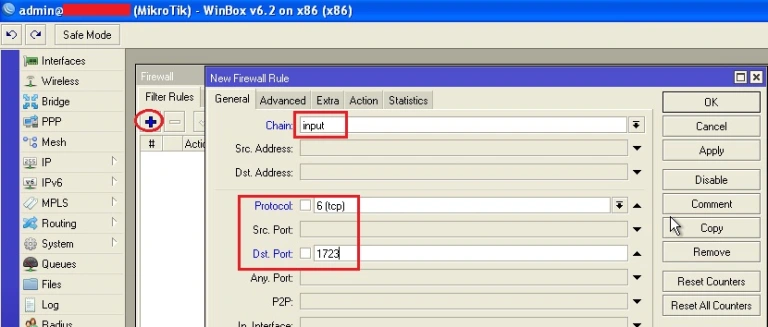

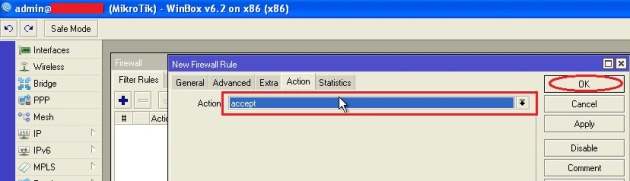

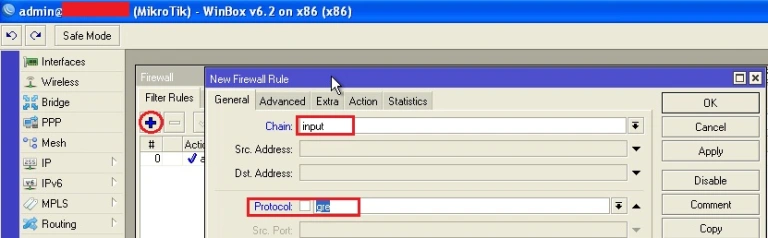

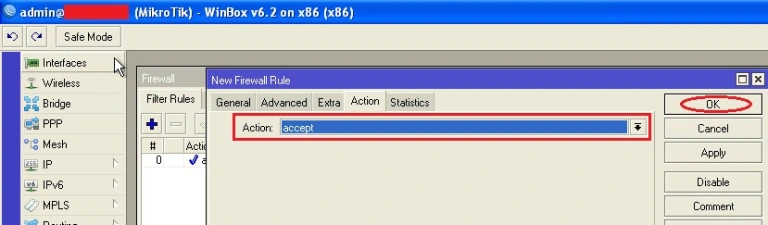

5. پیکربندی فایروال — اجازه دادن به TCP/1723 و GRE

– به IP → Firewall بروید و در تب Filter Rules یک Rule جدید اضافه کنید: Chain را روی input قرار دهید، Protocol را tcp و Destination Port را 1723 وارد کنید. در تب Action مقدار accept را انتخاب و OK کنید.

– سپس یک Rule دیگر برای پروتکل GRE اضافه کنید: Chain = input و Protocol = gre؛ در تب Action آن را accept کنید و OK.

– توضیح تکمیلی: ترتیب ruleها مهم است — این دو rule را بالای هر rule پیشفرض drop قرار دهید تا بسته نشوند. اگر WAN شما نام اینترفیس خاصی دارد میتوانید in-interface را نیز مشخص کنید تا rule محدودتر شود.

6. پیکربندی NAT برای دسترسی اینترنت کلاینتها

– اگر میخواهید کلاینتهای PPTP از طریق WAN به اینترنت دسترسی داشته باشند، یک قانون NAT ایجاد کنید (masquerade) که src-address آن رنج pool شما باشد و out-interface برابر با اینترفیس WAN شما.

– توضیح تکمیلی: اگر WAN شما DHCP است یا نام متفاوتی دارد، out-interface را مطابق آن تنظیم کنید. اگر از روتر دیگری در جلو استفاده میکنید، ممکن است نیاز به تنظیم مسیر یا استثناهای اضافی باشد.

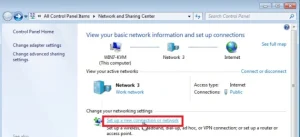

7. تست اتصال از کلاینت ویندوز (نمونه Windows 7/10)

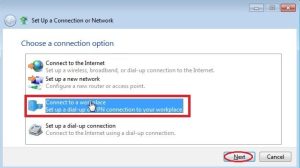

– در ویندوز به Control Panel → Network and Sharing Center → Set up a new connection or network بروید.

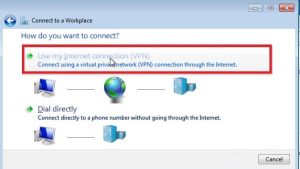

– گزینه Connect to a workplace را انتخاب کنید و سپس Use my Internet connection (VPN).

– در فیلد Internet address، IP عمومی یا هاستنیم MikroTik را وارد کنید؛ در فیلد Destination name نام دلخواه بگذارید و Next.

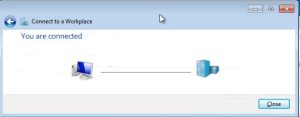

– نام کاربری و رمز را وارد و Connect را بزنید. اتصال معمولاً در حدود یک دقیقه برقرار میشود و پیام You are connected نمایش داده میشود.

– توضیح تکمیلی: در صورتی که اتصال برقرار نشد، به لاگهای MikroTik و خطاهای نمایش دادهشده در ویندوز دقت کنید.

8. بررسی وضعیت و لاگها در MikroTik

– بعد از تلاش اتصال، در MikroTik به PPP → Active مراجعه کنید تا ببینید اتصال فعال شده و به کاربر IP تعلق گرفته است.

– به Log مراجعه کنید و پیامهای مربوط به pptp یا authentication را مشاهده کنید تا خطاها را شناسایی کنید.

– توضیح تکمیلی: لاگها اطلاعات دقیقی درباره موفقیت یا شکست احراز هویت، مشکلات GRE یا مشکلات مسیر میدهند.

9. بررسی دسترسی به میزبانهای شبکه محلی (Ping)

– پس از اتصال، از کلاینت VPN به یکی از میزبانهای داخلی ping بزنید تا دسترسی درون شبکهای را تست کنید. اگر ping ناموفق بود، دو احتمال رایج: NAT یا ARP/proxy-arp در شبکه LAN.

– راهحل معمول: فعالسازی proxy-arp یا تنظیم مسیر مناسب روی روترهای بین راه تا بستههای مربوط به رنج PPTP به درستی به شبکه داخلی برسند.

– توضیح تکمیلی: برای سناریوهایی که MikroTik روتر مرزی است و شبکه داخلی در پشت همان روتر است، معمولا نیازی به route اضافی نیست؛ اما وقتی چند روتر وجود دارد، باید route مناسب روی روترهای میانی اضافه گردد.

10. نکات عیبیابی و مشکلات رایج

– GRE بلاک است: بسیاری از ISPها یا فایروالهای میانی پروتکل GRE (47) را مسدود میکنند — از باز بودن آن اطمینان حاصل کنید.

– ترتیب ruleهای فایروال: اگر قبل از ruleهای اجازه، یک rule عمومی drop وجود داشته باشد، باید ruleهای PPTP را بالاتر قرار دهید.

– NAT اشتباه: بررسی کنید src-address و out-interface در قانون NAT درست انتخاب شده باشند.

– خطاهای authentication: نام کاربری/کلمهعبور در Secrets را چک کنید و مطمئن شوید سرویس pptp برای آنها فعال است.

– DNS کار نمیکند: DNS را در PPP Profile push کنید یا DNS را روی کلاینت دستی تنظیم کنید.

– MTU/Fragmentation: در صورت افت سرعت یا قطع شدن جلسات، MTU/ MRU را کاهش دهید (مثلاً تا 1400) و مجدداً تست کنید.

11. راهحل مشکل عدم دسترسی به سایر میزبانهای LAN (proxy-arp)

– در مواردی که پس از اتصال VPN، کلاینت نمیتواند با سایر میزبانهای LAN ارتباط برقرار کند، فعال کردن proxy-arp روی اینترفیس متصل به LAN میتواند مشکل را حل کند تا روتر برای آدرسهای PPTP ARP پاسخ دهد و ترافیک محلی درست مسیردهی شود.

– توضیح تکمیلی: استفاده از proxy-arp باید با دقت انجام شود و در شبکههای پیچیدهتر بهتر است با طراحی مسیر صحیح و تنظیمات روتینگ این مشکل را رفع کنید.

قوانین ارسال دیدگاه

لطفاً در ارسال دیدگاه از کلمات مناسب استفاده کنید. ارسال اسپم ممنوع است.