راهکارهای مانیتورینگ و کنترل سرورها در سرویس کلوکیشن

مقدمه

کلوکیشن (colocation) به میزبانی سختافزار مشتری در دیتاسنتر ارائهدهنده گفته میشود. مدیریت مؤثر سرورهای اختصاصی در کلوکیشن نیازمند ترکیبی از مانیتورینگ سختافزاری و نرمافزاری، کنترل دسترسی، رویههای عملیاتی و هماهنگی با ارائهدهنده دیتاسنتر است. در ادامه راهکارها، ابزارها و بهترین شیوهها برای اطمینان از در دسترسپذیری، امنیت و کارایی سرویسها آورده شدهاند.

کلوکیشن سرور اختصاصی و سرور اختصاصی به شرط تملیک در تهران بهعنوان گزینهای برای کسبوکارهایی با نیاز به تاخیر پایین و کنترل فیزیکی شناخته میشود؛ دیتاسنترهای محلی امکان اتصال مستقیم به اپراتورهای ملی و IXهای داخلی را فراهم میکنند. برای مدیریت چنین زیرساختهایی، ابزارهای مانیتورینگ مانند Prometheus و Grafana ضروریاند تا معیارهای latency، packet loss و لینکهای پشتیبان را بهصورت لحظهای رصد کرده و هشدارهای شبکه را با جزئیات جغرافیایی به تیم عملیات نشان دهند.

اهداف کلیدی مانیتورینگ و کنترل

– دسترسپذیری: کاهش زمان قطعی (MTTR) و افزایش زمان در دسترس بودن (uptime).

– عملکرد: پایش مصرف منابع (CPU، RAM، I/O، شبکه) و شاخصهای اپلیکیشن.

– امنیت: شناسایی رفتارهای مشکوک و حملات شبکهای یا تلاشهای دسترسی غیرمجاز.

– پایداری زیرساختی: نظارت تجهیزات دیتاسنتر (پاور، خنککننده، محیط فیزیکی).

– همکاری با ارائهدهنده: هماهنگسازی اطلاعرسانی، دسترسی فیزیکی و نگهداری برنامهریزیشده.

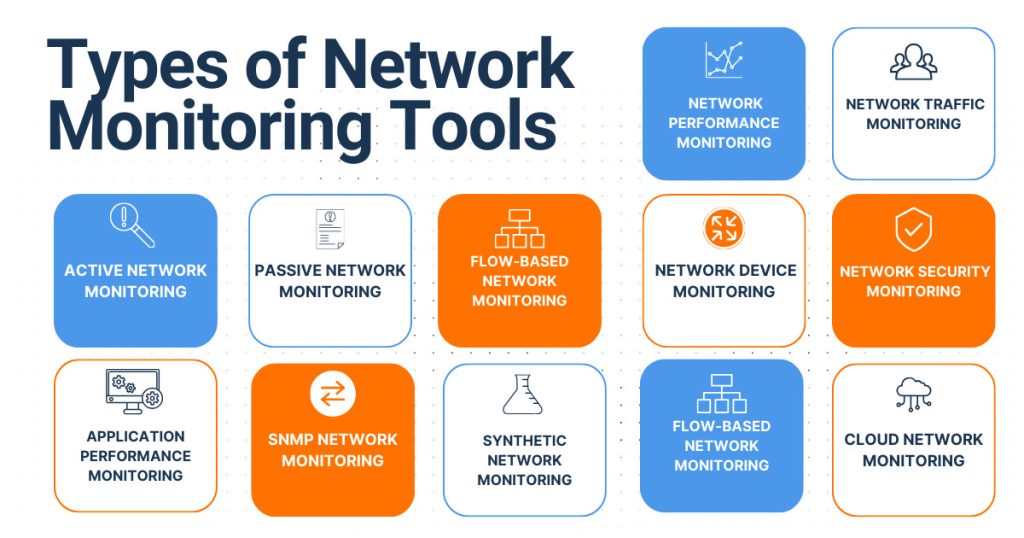

لایههای مانیتورینگ پیشنهادی

- لایه سختافزار

– مانیتورینگ سلامت سرور، دما، ولتاژ، وضعیت هارد و RAID، SMART.

- لایه سیستمعامل

– پایش مصرف CPU، حافظه، فضای دیسک، لاگها، پروسسها و سرویسها.

- لایه شبکه

– مانیتورینگ پورتها، تاخیر، پهنای باند، خطاها و وضعیت سوئیچ/روتر.

- لایه اپلیکیشن/سرویس

– بررسی پاسخدهی اپلیکیشن، زمان پاسخ API، خطاها و تراکنشها.

- لایه دیتاسنتر

– مانیتورینگ UPS، PDU، دما و رطوبت محیطی، کنترل دسترسی و ویدئو؛ این موارد معمولاً از طریق API یا داشبورد ارائهدهنده دیتاسنتر قابل دریافتاند.

معماری مانیتورینگ پیشنهادی

– جمعآوری دادهها (Agents یا SNMP/Redfish/iLO/iDRAC) → انتقال امن به سرور مانیتورینگ مرکزی (VPN یا کانالهای TLS) → ذخیره و پردازش (TSDB، لاگها) → هشداردهی و اجرا خودکار (webhooks، runbooks) → داشبورد و گزارشدهی.

– استفاده از Agents برای دادههای سطح-سیستم و اپلیکیشن.

– پروبهای بیرونی (synthetic checks) برای شبیهسازی کاربران نهایی و بررسی در دسترسپذیری سرویس از خارج دیتاسنتر.

– کنسول مدیریت سرور از راه دور (iLO/iDRAC/Redfish) برای کنترل خارجباند (power cycle، KVM over IP).

در محیط کلوکیشن دیتاسنترهای تهران، مسائل مربوط به پایداری برق و خنکسازی اهمیت بالایی دارند؛ پایش PDU و UPS با SNMPv3 و یکپارچهسازی telemetry محیطی در سیستمهای لاگ مانند ELK یا Vector به شناسایی روندهای افزایش مصرف برق و نواحی گرم در رک کمک میکند. این دادهها امکان اجرای خودکار playbookهای کاهش بار یا درخواست remote-hands از دیتاسنتر را فراهم میآورند.

ابزارها و روشهای ارتباط با دیتاسنتر

– اتصال امن بین شبکه مشتری و دیتاسنتر: VPN، MPLS، یا اتصال اختصاصی (direct connect).

– استفاده از APIهای ارائهدهنده دیتاسنتر برای دریافت دادههای محیطی، وضعیت پاورها و درخواستهای دسترسی.

– تعریف سطوح سرویس (SLAs) و روالهای تماس اضطراری با ارائهدهنده برای دسترسی فیزیکی یا نگهداری.

امنیت فیزیکی و دسترسی در دیتاسنترهای تهران نیاز به رویههای محکم و ثبت کامل دارد؛ استفاده از RBAC در داشبوردهای مانیتورینگ و ذخیره توکنها در vault امن مانند HashiCorp Vault، همراه با لاگینگ تغییرات در Elasticsearch، تضمین میکند که هر اقدام مدیریتی قابل ردیابی و تطبیق با الزامات داخلی یا مشتریان باشد. ابزارهای SIEM میتوانند رویدادهای شبکه و دسترسی فیزیکی را همزمان تحلیل کنند.

انتخاب ابزارها (نمونهها و معیارها)

– معیار انتخاب: توانایی مانیتورینگ چندلایه، مقیاسپذیری، یکپارچگی با تجهیزات دیتاسنتر، هشداردهی قابل تنظیم، امنیت انتقال دادهها، هزینه.

– دستهبندی ابزارها:

– مانیتورینگ زیرساخت و سرور: Zabbix, Prometheus + Grafana, Nagios, Datadog.

– لاگ و APM: ELK/EFK (Elasticsearch/Fluentd/Kibana)، Splunk، New Relic.

– مدیریت از راه دور و سختافزار: iDRAC (Dell), iLO (HPE), Redfish استاندارد.

– ابزارهای ترکیبی یا سرویسمحور: Datadog، LogicMonitor، Checkmk.

– ترکیب ابزارها: مثلاً Prometheus برای metrics، Grafana برای داشبورد، ELK برای لاگها و یک ابزار APM برای عمق در اپلیکیشن.

هشداردهی و واکنش خودکار

– سطوح هشدار: Info, Warning, Critical با کانالهای متفاوت (ایمیل، SMS، Slack، PagerDuty).

– جلوگیری از آلارمهای کاذب: تنظیم Threshold هوشمند، alert deduplication، پنجرههای نگهداری (maintenance windows).

– واکنش خودکار (runbooks خودکار): اسکریپت برای ریست سرویس، power cycle از طریق iDRAC/iLO، یا اجرای playbook در ابزارهای اتوماسیون (Ansible, Rundeck).

– گردش کار حادثه: تشخیص → اطلاعرسانی → تریاژ → اقدام → مستندسازی و post-mortem.

برای کسبوکارهای میزبان در کلوکیشن سرور اختصاصی در تهران، ترکیب مانیتورینگ محلی و synthetic checks از نقاط خارجی اهمیت دارد؛ ابزارهای SaaS مانند Datadog یا Checkly کمک میکنند تجربه کاربر نهایی را از خارج کشور بسنجند و با metrics محلی مقایسه کنند تا مشکلات routing یا تحریممحور را سریعتر تشخیص دهند. همچنین APMها (OpenTelemetry یا Datadog APM) برای یافتن گلوگاههای اپلیکیشن در لایه سرویس بسیار مفیدند.

امنیت و کنترل دسترسی

– رمزنگاری ترافیک مانیتورینگ (TLS).

– احراز هویت دومرحلهای و مدیریت دسترسی نقشمحور (RBAC) برای داشبوردها و KVMهای ریموت.

– نگهداری کلیدها/توکنها در vault (HashiCorp Vault یا AWS Secrets Manager).

– لاگگذاری دسترسی و Audit Trail برای کلیه عملیات مدیریتی و دسترسی فیزیکی.

– سیاستهای حداقل امتیاز و استفاده از حسابهای سرویس مجزا برای agents.

روند عملیاتی و رویهها

– اسناد runbook برای رویدادهای متداول (مثلاً high CPU, disk full, network saturation).

– برنامه نگهداری منظم: patching، health checks، تست Backups و تست DR.

– تستهای دورهای RTO/RPO و بازیابی.

– هماهنگی زمانبندی فییزیکی و نگهداری با دیتاسنتر (change windows).

– نگهداری inventory سختافزاری و نقشه کابلها و پورتها.

پیادهسازی اتوماسیون و runbookها در کنار مانیتورینگ، کلید کاهش MTTR در کلوکیشن سرور اختصاصی به شرط تملیک در تهران است؛ ابزارهایی مانند Ansible و Rundeck برای اجرای اسکریپتهای بازیابی، و ارتباط با iDRAC/iLO از طریق API به مهندسان اجازه میدهد بهسرعت power cycle یا دسترسی KVM انجام دهند. تلفیق این ابزارها با سیستمهای ticketing و PagerDuty شرایط مواجهه منظم و مستندسازی شده با حوادث را فراهم میکند.

بهینهسازی هزینه و کارایی

– تعیین شاخصهای کلیدی (KPIs): MTTR، میانگین زمان بین خطاها (MTBF)، درصد زمان در دسترس بودن.

– استفاده از مانیتورینگ سطحی (synthetic) تا هزینه ترافیک monitoring کاهش یابد.

– فشردهسازی و نمونهبرداری (downsampling) metrics قدیمی در TSDB برای کاهش هزینه ذخیرهسازی.

– انتخاب مدلهای پرداختی ابزارها (open-source برای کنترل هزینه یا SaaS برای سهولت مدیریت).

سناریوها و راهکارهای عملی (مثالهای گامبهگام)

مثال A — ریست خودکار سرویس کرشکرده

- Agent لاگ و وضعیت سرویس را میبیند.

- Rule در مانیتورینگ تشخیص میدهد سرویس down است و چند بار restart ناموفق بوده.

- Alert Critical به ابزار اتوماسیون ارسال میشود.

- Playbook اجرا: لاگها جمعآوری، سرویس ریستارت، در صورت تکرار، power cycle با iDRAC اجرا شود.

- ارسال گزارش و ثبت در ticketing.

مثال B — افزایش دما در رک

- حسگر دما در رک هشدار میدهد.

- مانیتورینگ دیتاسنتر و تیم عملیات اطلاع داده میشوند.

- بررسی مصرف پاور و وضعیت تهویه؛ در صورت نیاز کاهش بار یا جابجایی سرورها درخواست میشود.

- اگر بحرانی باشد، دسترسی فیزیکی و حضور مهندس در دیتاسنتر طبق SLA فعال میشود.

گزارشدهی و پیگیری

– داشبوردهای روزانه و هفتگی برای سلامت سرویسها و روند مصرف منابع.

– گزارشهای ماهانه SLA و تحلیل حوادث با root cause analysis.

– مستندسازی تغییرات و نگهداری تاریخچه پیکربندی و لاگها.

نکات عملی و بهترین شیوهها (خلاصه)

– از ترکیب agents و پروتکلهای استاندارد (SNMP/Redfish) استفاده کنید.

– کانال ارتباطی امن و رمزنگاریشده با دیتاسنتر برقرار کنید.

– اجرای synthetic checks از خارج برای اندازهگیری تجربه کاربر.

– پیادهسازی RBAC، لاگینگ و vault برای اسرار.

– اتوماسیون runbooks برای کاهش MTTR.

– برنامهریزی نگهداری و هماهنگی با دیتاسنتر را رسمی کنید.

– تستهای دورهای DR، پشتیبانگیری و بازآزمایی روندها را انجام دهید.

– برای پیادهسازی مانیتورینگ جامع: Prometheus + Grafana، Zabbix، Datadog.

– برای مدیریت لاگ و APM: ELK/EFK، Splunk، New Relic.

– برای مدیریت سختافزار: مستندات iLO/iDRAC/Redfish.

– بهترین شیوههای کلوکیشن: هماهنگی SLA، دسترسی فیزیکی و گزارشدهی با دیتاسنتر.

قوانین ارسال دیدگاه

لطفاً در ارسال دیدگاه از کلمات مناسب استفاده کنید. ارسال اسپم ممنوع است.