مقدمه

دارک وب بخش کوچکی از کل وب است که در بستر شبکههای طراحیشده برای ناشناسسازی و حریم خصوصی عمل میکند. در عمل این فضا شامل طیفی از کاربردهاست: از کانالهای امن برای خبرنگاران و افشاگران تا بازارهای غیرقانونی و خدمات مجرمانه. درک فناوری، انگیزههای بازیگران و نحوه مدیریت ریسکها برای حفاظت از افراد و سازمانها ضروری است.

بخش اول — تعاریف و تقسیمبندیها

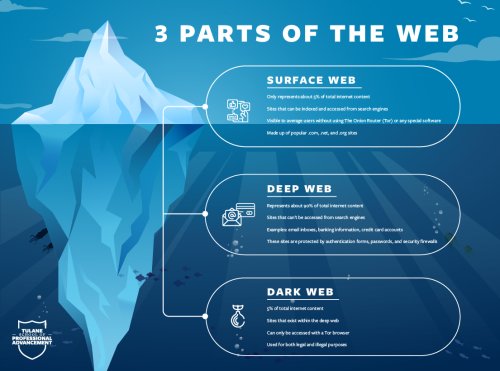

وب سطحی (Surface Web)

– توصیف: صفحات و سرویسهایی که موتورهای جستجو آنها را فهرست میکنند و برای دسترسی عمومی و معمول طراحی شدهاند.

– ویژگیها: نمایهشدنی، قابل دسترسی از طریق مرورگرهای معمول، آدرسهای استاندارد (مثلاً example.com).

وب عمیق (Deep Web)

– توصیف: محتوایی که موتورهای جستجو آن را فهرست نمیکنند. دلیل معمول این است که محتوا پشت احراز هویت است یا به صورت پویا تولید میشود (مثلاً صفحات بانکها، پنلهای مدیریتی، اسناد ذخیرهشده در پایگاهدادهها).

– نکته کلیدی: بیشتر محتوای وب در این دسته قرار دارد؛ «عمیق» به معنی غیرقانونی نیست.

دارک وب (Dark Web)

– توصیف: زیرمجموعهای از وب عمیق که عمدتاً در شبکههای طراحیشده برای ناشناسسازی (مثل Tor، I2P و برخی شبکههای همتا به همتا) میزبانی میشود.

– ویژگیها: دسترسی معمولاً از طریق مرورگرها یا کلاینتهای خاص صورت میگیرد؛ آدرسها ممکن است غیرمعمول (مثلاً دامنههای هششده) باشند؛ انگیزهها از حفظ حریم خصوصی تا فعالیتهای غیرقانونی متغیر است.

تمایزهای مهم

– ناشناسسازی در سطح شبکه یا اپلیکیشن: برخی ابزارها (مثلاً VPN) تنها مسیر ترافیک را تغییر میدهند و نه لزوماً محتوای درون آن را؛ دیگران (مثلاً شبکههای پیازگونه) چندین لایه رمزنگاری و مسیردهی پیچیده را اعمال میکنند.

– کاربرد مشروع vs غیرقانونی: شبکههای ناشناس موارد مشروع (روزنامهنگاری، افشاگری، حفاظت از فعالان حقوق بشر) و نامشروع (بازارهای غیرقانونی، بدافزار) را در بر میگیرند.

بخش دوم — معماری فنی شبکههای ناشناس (رویکرد مفهومی)

این بخش توضیح میدهد چگونه شبکههای ناشناس در سطح معماری کار میکنند، بدون اینکه دستورالعملهای اجرایی یا پیکربندی ارائه دهد.

اصول ناشناسسازی در شبکه

– تغییر مسیر چندمرحلهای: ترافیک کاربر از طریق چندین گره واسط عبور میکند تا ارتباط مستقیم بین فرستنده و گیرنده مخفی بماند.

– رمزگذاری لایهای (onion routing): بارهای اطلاعات به صورت متوالی رمزگذاری میشوند؛ هر گره تنها لایهای از رمز را باز میکند و اطلاعات مقصد بعدی را میشناسد، اما نه مبدا اصلی را.

– جداسازی نام و مکان: برخی سرویسها آدرسدهی و مکان میزبان را از هم جدا میکنند تا شناسایی فیزیکی دشوار شود.

– استفاده از نامهای سرویس داخلی: آدرسهای قابل خواندن معمولاً در دارک وب وجود ندارند؛ به جای آن از شناسههای تولیدشده تصادفی یا هشها استفاده میشود.

پروتکلها و شبکهها (شرح مفهومی)

– شبکههای پیازگونه: ساختار مسیریابی چندلایه، هر گره صرفاً لایهای از رمز را باز میکند. هدف، حداقلسازی احتمال اینکه ناظر خارجی بتواند مسیر کامل را بازسازی کند.

– شبکههای مخفی همتا به همتا: برخی شبکهها از معماری همتا به همتا برای حفظ سرویسها و محتوای درونشبکه بهره میبرند.

– نقاط ضعف معماری: حملات ترافیکی، تحلیل ترافیک، گرههای مخرب و خطاهای پیکربندی میتوانند به کاهش سطح ناشناسسازی منجر شوند.

مسائل مقیاسپذیری و عملکرد

– افزایش مسیردهی و رمزگذاری میتواند به کاهش سرعت و افزایش تأخیر بیانجامد.

– طراحی شبکهها باید میان امنیت/حریم خصوصی و عملکرد تعادل برقرار کند؛ شبکههای کمتر خصوصی ممکن است پاسخدهی بهتر داشته باشند اما حریم خصوصی را کاهش دهند.

بخش سوم — نقش و انگیزه بازیگران در دارک وب

انواع بازیگران

– کاربران مشروع: روزنامهنگاران، افشاگران، کنشگران سیاسی، شهروندان تحت سانسور.

– مجرمان منفعتطلب: فروشندگان داده، توسعهدهندگان بدافزار، برگزارکنندگان بازارهای غیرقانونی.

– سازمانها و گروههای سازمانیافته: باندهای جنایی، سازمانهای باجافزاری، گروههای پولشویی.

– بازیگران دولتی: سازمانهای اطلاعاتی ممکن است از شبکههای ناشناس برای عملیات ویژه یا شناسایی بازیگران استفاده کنند.

انگیزهها

– حفظ حریم خصوصی و ایمنی: حفاظت از هویت در مقابل سرکوب یا تلافی.

– سود اقتصادی: فروش کالاها یا خدمات غیرقانونی، استخراج اطلاعات قابل فروش.

– نفوذ و اختلال: اجرای عملیات خرابکارانه یا جاسوسی.

– اطلاعات و قدرت سیاسی: انتشار اسناد یا مدیریت روایتها.

تعاملات بازارها و اکوسیستمهای غیرقانونی

– مکانیزمهای اعتماد: امتیازدهی و بازخورد (reputation systems) در بازارها برای ایجاد اعتماد بین خریدار و فروشنده.

– وابستگی به ارز دیجیتال: رمزنگاری پول به فروشندگان حیات اقتصادی میبخشد، اما مسیر پول همیشه قابل پنهانسازی کامل نیست.

– خدمات مکمل: میکسرهای ارز، خدمات خریدوفروش مدارک جعلی، ارائهدهندگان بدافزار، خدمات پولشویی، و واسطههای حملونقل.

بخش چهارم — تهدیدها، روشها و شاخصها (IOCs)

این بخش به تهدیدات و روشهای متداولی میپردازد که از طریق دارک وب تسهیل یا عرضه میشوند، همراه با شاخصهای فنی که سازمانها میتوانند برای شناسایی و مقابله به کار گیرند. توجه: فهرست برای اهداف دفاعی و شناسایی است و هیچ روش عملیاتی یا نحوه دسترسی توضیح داده نمیشود.

بدافزار و خدمات مربوطه

– Ransomware-as-a-Service (RaaS): مدل تجاری که در آن توسعهدهنده بدافزار ابزار و خدمات را به عاملان دیگر میفروشد یا اجاره میدهد.

– بدافزار سفارشی: درخواست توسعه بدافزار با عملکردهای خاص برای هدف تعیینشده.

– ابزارهای نفوذ و اکسپلویت: فروش یا بهاشتراکگذاری exploit kitها، دسترسی اولیه (initial access) و ابزارهای post-exploitation.

– شاخصهای شناسایی (نمونهها): هشهای فایل، رفتارهای شبکهای مشخص (اتصالات C2 به دامنهها/آدرسهای شناختهشده)، الگوهای فرآیندی در میزبان.

دادههای دزدیده شده و اطلاعات شناسایی

– مجموعههای داده لو رفته (data dumps): شامل ایمیلها، گذرواژهها، سوابق پزشکی و مالی.

– بازارهای فروش داده: ارائه لیستها با فیلترهایی مثل کشور، نوع داده، تعداد سوژه.

– شاخصها: نمونه رکوردها، الگوهای نامگذاری فایل، hashهای فایل آرشیو، آدرسهای کیفپول مقصد دریافتکننده وجوه.

کلاهبرداریها و مهندسی اجتماعی

– فروش کالاهای مجازی یا خدمات تقلبی (حسابها، اشتراکها، مدارک جعلی).

– سرمایهگذاریهای تقلبی و pump-and-dump رمزارزی.

– شاخصها: آدرسهای کیفپول تکراری مرتبط با طرحهای مشخص، الگوهای تبلیغات گسترده در انجمنها.

بازارهای مواد مخدر، سلاح و کالاهای غیرقانونی

– معاملات بین فروشندگان و خریداران با مکانیزمهای پوششی.

– شاخصها: الگوهای پیامرسانی، تبلیغات با کلمات کلیدی خاص، انواع بستهبندی و ارسال مطرحشده.

ابزارها و خدمات پشتیبان مجرمانه

– میکسرها و tumblerها برای تلاش در پنهانسازی منشأ رمزارزها.

– خدمات پولشویی آنلاین و آفلاین.

– شاخصها: تراکنشهای مکرر و خرد، الگوهای انتقال به صرافیهای خاص یا خدمات میکس.

بخش پنجم — ریسکها برای کاربران و سازمانها

خطرات فنی و ایمنی

– آلودگی به بدافزار از طریق فایلهای مخرب و لینکها.

– ربوده شدن اعتبار و هویت از طریق فیشینگ یا خرید اطلاعات.

– به مخاطره افتادن سامانهها از طریق اکسپلویتهای به اشتراکگذاشتهشده.

خطرات حقوقی و نظارتی

– درگیر شدن در عملیات غیرقانونی حتی به صورت ناخواسته (مثلاً خرید دادههایی که منشأ غیرقانونی دارند) ممکن است پیامد قانونی داشته باشد.

– تعامل با بازارها یا خدمات غیرقانونی میتواند توجه نهادهای اجرایی را جلب کند.

خطرات اخلاقی و روانی

– انتشار یا مواجهه با محتوای خشونتآمیز یا حساس میتواند صدمات روانی ایجاد کند.

– استفاده نادرست از اطلاعات افشا شده میتواند به آسیب به افراد بیپناه منجر شود.

بخش ششم — ملاحظات حقوقی و اخلاقی

اصول کلی حقوقی

– قانونی بودن مشاهده: صرف مشاهده یا تحقیق معمولاً قانونی است، اما قوانین محلی ممکن است تفاوتهایی ایجاد کنند؛ دانلود یا مالکیت برخی مواد ممکن است جرم باشد.

– مشارکت یا تسهیل جرم: هر اقدامی که به تسهیل جرم کمک کند (خرید، فروش، انتقال پول، میزبانی) میتواند مصداق مشارکت باشد.

– افشا و انتشار اطلاعات: انتشار اطلاعات حساس یا شخصی ممکن است قوانین حریم خصوصی یا نشر را نقض کند.

ملاحظات اخلاقی برای پژوهشگران و خبرنگاران

– آسیبزدایی (Do No Harm): قبل از انتشار اطلاعات، تبعات احتمالی برای افراد درون دادهها سنجیده شود.

– صحتسنجی و منابع: اعتبارسنجی محتوای دریافتشده و استفاده از روشهای cross-check برای جلوگیری از پخش اطلاعات نادرست.

– رعایت چارچوبهای حرفهای: خبرنگاران باید با خدمات حقوقی و اخلاقی سازمان خود مشورت کرده و سیاستهای ناشناسسازی منابع را رعایت کنند.

همکاری با نهادهای رسمی

– در صورت مواجهه با شواهد جرمی جدی، همکاری با مراجع قانونی میتواند لازم باشد؛ اما از منظر حفاظت از منابع و حقوق، برنامهریزی از پیش و مشورت حقوقی ضرورت دارد.

بخش هفتم — روشهای ایمن برای پژوهش و تحلیل (طراحیشده برای ایمنی و رعایت قانون)

هدف این بخش ارائه دستورالعملهای کلی و ایمن برای پژوهشگران و تحلیلگران است؛ مجدداً تأکید میشود که هیچ گام عملی برای دسترسی یا پنهانسازی هویت ارائه نمیشود.

اهداف و چرایی تحقیق

– تعریف واضح هدف تحقیق: آیا هدف گزارش خبری، تحلیل تهدید، یا آگاهیبخشی است؟

– ارزیابی ضرورت: بررسی اینکه آیا دسترسی مستقیم به دارک وب ضروری است یا منابع جایگزین (گزارشهای ثانویه، دادههای OSINT) قابل استفادهاند.

چارچوب حقوقی و اخلاقی پیشین

– بررسی قوانین محلی، سازمانی و بینالمللی که روی پژوهش شما اثر میگذارد.

– دریافت تاییدهای لازم از واحد حقوقی یا هیئت اخلاق سازمان پیش از آغاز.

طراحی محیط امن برای تحلیل

– جدا کردن محیط کاری: استفاده از دستگاهها و محیطهای مجازی مجزا برای تحلیل محتوا (مثلاً ماشینهای مجازی بهعنوان محیطهای ایزوله، شبکههای کنترلشده).

– تهیه و نگهداری محیطهای تسلطیافته: تصاویر تمیز سیستمعامل، بهروزرسانی وصلهها قبل از مستقرسازی، محدود کردن دسترسی به محیط.

– مدیریت نمونهها: ذخیره امن نمونههای داده و فایلها، استفاده از مکانیزمهای امضاشدن و ثبت زمان (timestamp) برای پیگیری chain of custody در صورت نیاز قانونی.

جمعآوری داده به روش سالم

– اولویت روشهای passive: جمعآوری اطلاعات ایمن و بدون تعامل (مثلاً خواندن محتوا، متادیتاها، فهرستهای عمومی) به جای تعاملاتی که شامل تراکنش یا دانلود فایلهای اجرایی شود.

– تأکید بر مستندسازی: ثبت دقیق منابع، زمان مشاهده، متادیتا و هر تغییر احتمالی.

– جلوگیری از تراکنشها: هرگونه معامله، ارسال پول یا انجام اقداماتی که میتواند تعهد قانونی ایجاد کند باید از پروژه حذف شود و در صورت ضرورت با مشورت حقوقی انجام گیرد.

تحلیل فایلها و نمونهها

– استفاده از محیطهای ایزوله: تحلیل هر فایل اجرایی یا مشکوک در sandboxهای کنترلشده یا ماشینهای مجازی که از شبکه اصلی جدا هستند.

– استفاده از ابزارهای مناسب: ابزارهای تحلیل استاتیک و دینامیک بدافزار، اما با رعایت مجوزها و محدودیتهای قانونی محلی.

– جلوگیری از انتشار ناخواسته: قبل از انتشار یافتهها مطمئن شوید که اطلاعات شخصی حساس یا مواردی که میتوانند به افراد آسیب برسانند پاکسازی شدهاند یا با دقت پردازش شدهاند.

امنیت ارتباطات و نگهداری دادهها

– رمزنگاری و ذخیره امن: نگهداری لاگها و دادهها در سامانههای رمزگذاریشده و با دسترسی محدود.

– سیاست نگهداری داده: مشخص شدن مدت زمان نگهداری حساس، روشهای پاکسازی امن و حذف دادهها پس از پایان پروژه.

تعامل با منابع و حفاظت از افراد

– حفاظت از هویت منابع: در صورت وجود منابع انسانی، استفاده از راهکارهایی برای حفاظت از هویت آنها، با رعایت ملاحظات حقوقی و اخلاقی.

– ارزیابی خطر برای منابع: سنجش مخاطرات بالقوه و ارائه مشاوره و حمایتهای لازم.

مشورت حقوقی و هماهنگی با نهادها

– تدارک مکانیسم پاسخ به رخداد قانونی: در صورت مواجهه با شواهد مجرمانه یا تهدیدی، هماهنگی با واحد حقوقی و مراجع ذیصلاح ضروری است.

– همکاری با سازمانهای تخصصی: در برخی موارد، همکاری با متخصصان تحلیل جرایم سایبری یا نهادهای تحقیقاتی موجب افزایش ایمنی و اثربخشی میشود.

بخش هشتم — استراتژیهای دفاعی برای سازمانها

این بخش راهبردها و اقدامات مشخصی را برای سازمانها فراهم میکند تا از افشای اطلاعات، نفوذ و اثرگذاری فعالیتهای دارک وب بکاهند.

طبقهبندی و حفاظت از دادهها

– شناسایی داراییهای حیاتی: لیستبرداری از منابع حساس (اطلاعات مشتریان، IP، سوابق مالی).

– اعمال کنترلهای دسترسی مبتنی بر نقش (RBAC) و اصل کمترین امتیاز.

مدیریت آسیبپذیری و وصلهگذاری

– برنامه مدیریت وصله منظم: فرآیند مرکزی برای شناسایی، اولویتبندی و اعمال وصلهها.

– ارزیابی آسیبپذیری و تست نفوذ دورهای برای کشف نقاط ضعف.

پیشگیری از نفوذ و تشخیص زودهنگام

– پیادهسازی EDR/NDR و SIEM: جمعآوری لاگها، تشخیص رفتارهای مشکوک و پاسخ سریع.

– مانیتورینگ دارکوب (Dark Web Monitoring): استفاده از سرویسهایی که با رعایت اخلاق و قوانین، پایش میکنند آیا دادههای سازمان در پلتفرمهای دارک وب به فروش رفته یا نه؛ توجه کنید که این سرویسها صرفاً به عنوان هشدار اولیه عمل میکنند و نیازمند ارزیابی دقیق هستند.

آموزش و فرهنگسازی

– برنامههای آگاهیسازی کارکنان: شناسایی فیشینگ، مدیریت رمزها، سیاست استفاده از تجهیزات شخصی.

– سناریوها و تمرینهای tabletop: تمرین پاسخ به حملات سایبری واقعی مانند باجافزار یا افشای داده.

برنامه پاسخ به حادثه و بازیابی

– توسعه playbookها برای سناریوهای مختلف: افشا داده، باجافزار، نفوذ.

– نسخهبرداری امن و معمولی از دادهها و تست بازیابی: بکاپهای آفلاین و ایزولهشده برای مقابله با باجافزار.

سیاستهای تعامل با فضای مجازی تاریک

– تعیین چارچوب سازمانی برای اینکه چه افراد یا تیمهایی میتوانند تحقیقات مرتبط با دارک وب را انجام دهند و

قوانین ارسال دیدگاه

لطفاً در ارسال دیدگاه از کلمات مناسب استفاده کنید. ارسال اسپم ممنوع است.