با گسترش ارتباطات از راه دور و نیاز به دسترسی امن، راهاندازی یک سرور L2TP/IPSec روی MikroTik راهحل مناسبی برای فراهم کردن VPN امن و سازگار با ویندوز، اندروید و iOS است. در ادامه یک راهنمای گامبهگام، دستورات معادل ترمینال، نکات پورتها و عیبیابی ارائه شده است.

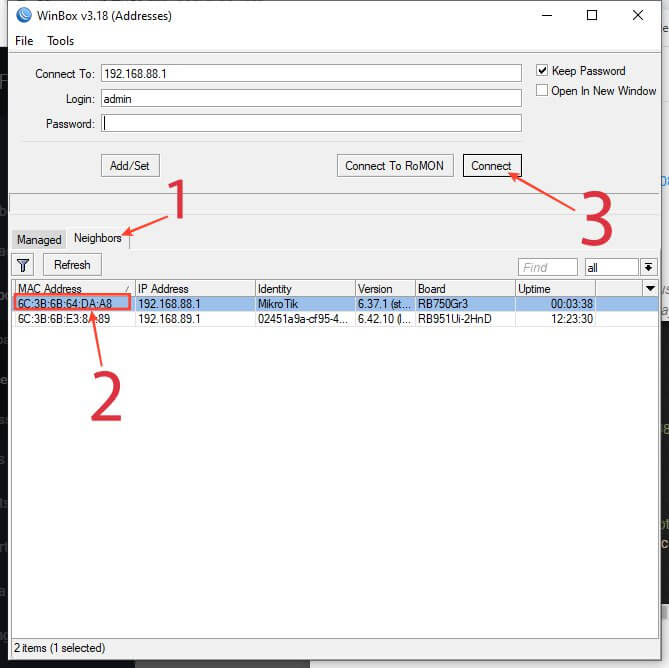

Winbox یک ابزار مدیریت گرافیکی سبک و رسمی برای RouterOS میکروتیک است که اجازه میدهد تنظیمات روتر را از طریق رابط گرافیکی با دسترسی سریع به منوها، نمودارها و لاگها انجام دهید؛ برای اتصال با Winbox ابتدا برنامه را دانلود و اجرا کنید، سپس با وارد کردن آدرس IP یا نام میزبان دستگاه میکروتیک و نام کاربری و رمز عبور مدیریتی (یا با استفاده از MAC address در شبکه محلی) روی Connect کلیک کنید—پس از ورود میتوانید از بخشهای اصلی مثل IP, Firewall, PPP و Interfaces برای پیکربندی استفاده کرده و تغییرات را در زمان واقعی اعمال یا با استفاده از Export/Backup ذخیره کنید.

شما می توانید برای راه اندازی این سرویس از سرور مجازی میکروتیک ابردیجیتال استفاده نمایید.

فهرست مطالب

– L2TP-VPN چیست؟

– ویژگیهای کلیدی

– نحوه عملکرد

– مزایا و معایب

– ملزومات

– مراحل راهاندازی در MikroTik

- افزودن Rule فایروال (NAT Masquerade)

- فعالسازی L2TP Server و IPSec Secret

- ایجاد Profile برای L2TP (Local/Remote Address و Encryption)

- ایجاد کاربر (PPP Secret)

– روش اتصال در ویندوز، اندروید، iOS

– نکات مهم و پورتها

– تغییر پورت پیشفرض و NATکردن پورت

– عیبیابی رایج

– نتیجهگیری

L2TP-VPN چیست؟

L2TP در ترکیب با IPSec یک روش تونلسازی امن برای انتقال دادهها فراهم میکند. L2TP تونل را ایجاد میکند و IPSec آن تونل را رمزگذاری و احراز هویت میکند.

ویژگیهای کلیدی

– تونلسازی لایه دوم

– سازگاری گسترده با سیستمعاملها

– معمولاً همراه با IPSec برای امنیت

نحوه عملکرد

- ایجاد تونل L2TP بین کلاینت و سرور

- تبادل کلید و راهاندازی IPSec (UDP 500 / 4500 و ESP)

- رمزگذاری و انتقال دادهها از طریق تونل

مزایا

– امنیت بالا با L2TP+IPSec

– پشتیبانی بومی در بسیاری از سیستمعاملها

– پایداری و سازگاری وسیع

معایب

– پیچیدگی بیشتر نسبت به برخی پروتکلها

– نیاز به باز کردن پورتها و پیکربندی IPSec

– کمی افت سرعت بهخاطر رمزگذاری

ملزومات

– روتر یا سرور MikroTik (RouterOS)

– دسترسی مدیریتی (Winbox یا CLI)

– دامنه یا IP عمومی (یا پورت فورواردینگ)

– نرمافزار Winbox (اختیاری)

– یک IP Pool برای کلاینتها (در صورت نیاز)

مراحل راهاندازی L2TP-VPN در MikroTik

پیشفرض: از Winbox استفاده میکنیم؛ معادل ترمینال هر بخش داده شده است.

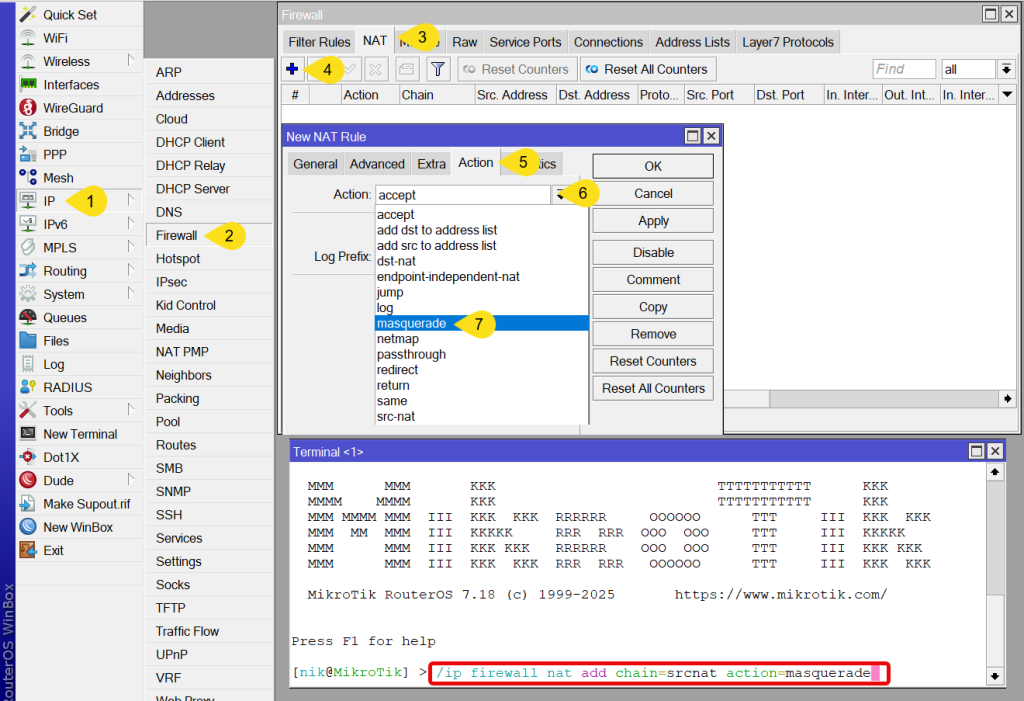

مرحله 1 — افزودن Rule فایروال (NAT Masquerade)

– مسیر: IP → Firewall → NAT → + → Chain = srcnat → Action = masquerade

– دلیل: وقتی کلاینتها از طریق VPN به اینترنت یا شبکه داخلی بیرون میروند، آدرس منبع ترجمه شود.

ترمینال:

/ip firewall nat add chain=srcnat action=masquerade

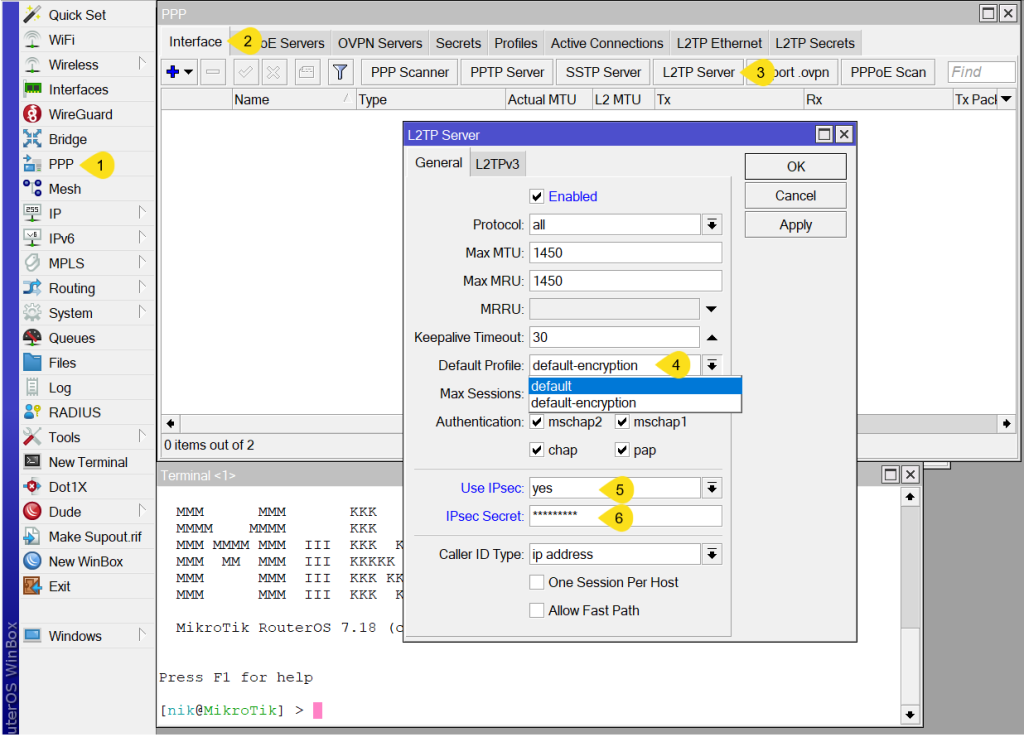

مرحله 2 — فعالسازی L2TP Server و IPSec Secret

– مسیر: PPP → Interface → L2TP Server

– تیک گزینه Enabled

– Enabled IPsec: تیک بزنید و یک IPsec Secret (Pre-Shared Key) قوی وارد کنید

– Profile را روی default یا پروفایل دلخواه قرار دهید

دستورات مرتبط:

/ppp aaa set use-radius=no /ppp profile set default use-encryption=yes /interface l2tp-server server set enabled=yes ipsec-secret="YourPSK" use-ipsec=yes default-profile=default

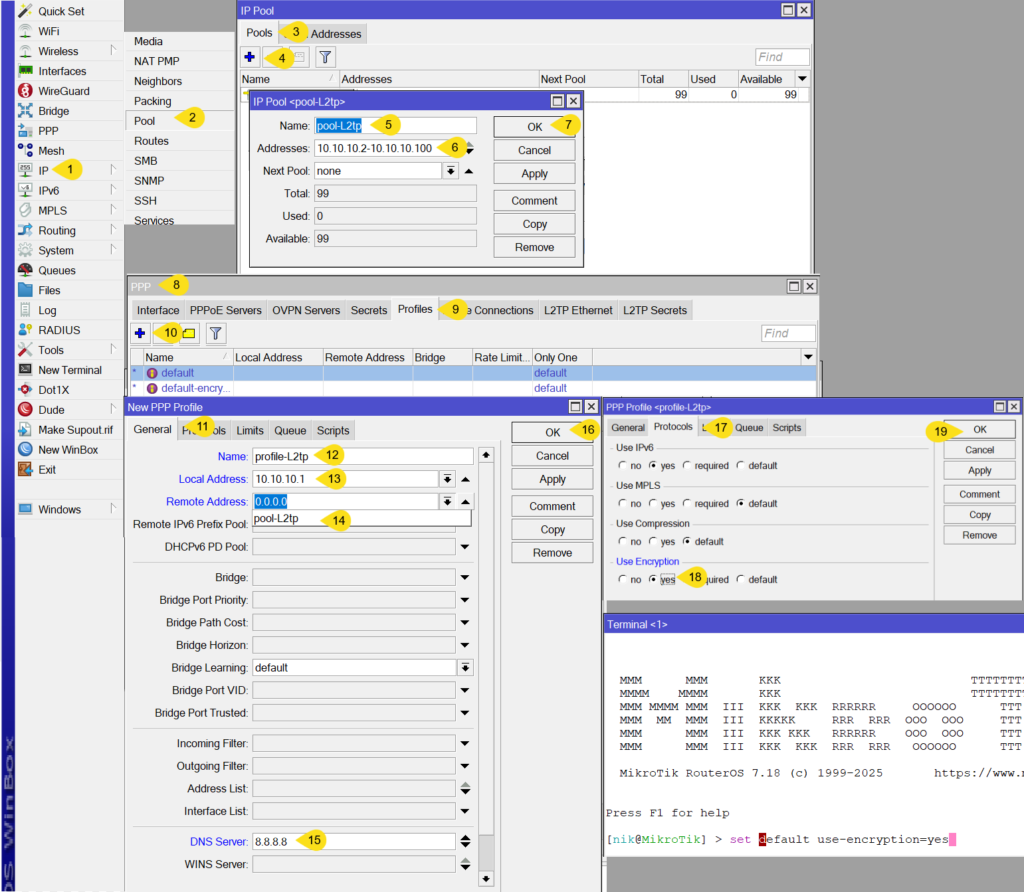

مرحله 3 — ایجاد یا ویرایش Profile برای سرور L2TP

– مسیر: PPP → Profiles → Edit default یا + برای پروفایل جدید

– تنظیمات مهم:

– Local Address: آدرس سرور در شبکه VPN (مثال: 10.10.10.1)

– Remote Address: نام Pool یا آدرس تکتک کلاینتها (مثال: vpn_pool یا 10.10.10.2-10.10.10.100)

– Use Encryption: yes

ساختن Pool (در صورت نیاز):

– IP → Pool → + → Name: vpn_pool → Addresses: 10.10.10.2-10.10.10.100

ترمینال نمونه:

/ip pool add name=vpn_pool ranges=10.10.10.2-10.10.10.100 /ppp profile add name=vpn_profile local-address=10.10.10.1 remote-address=vpn_pool use-encryption=yes

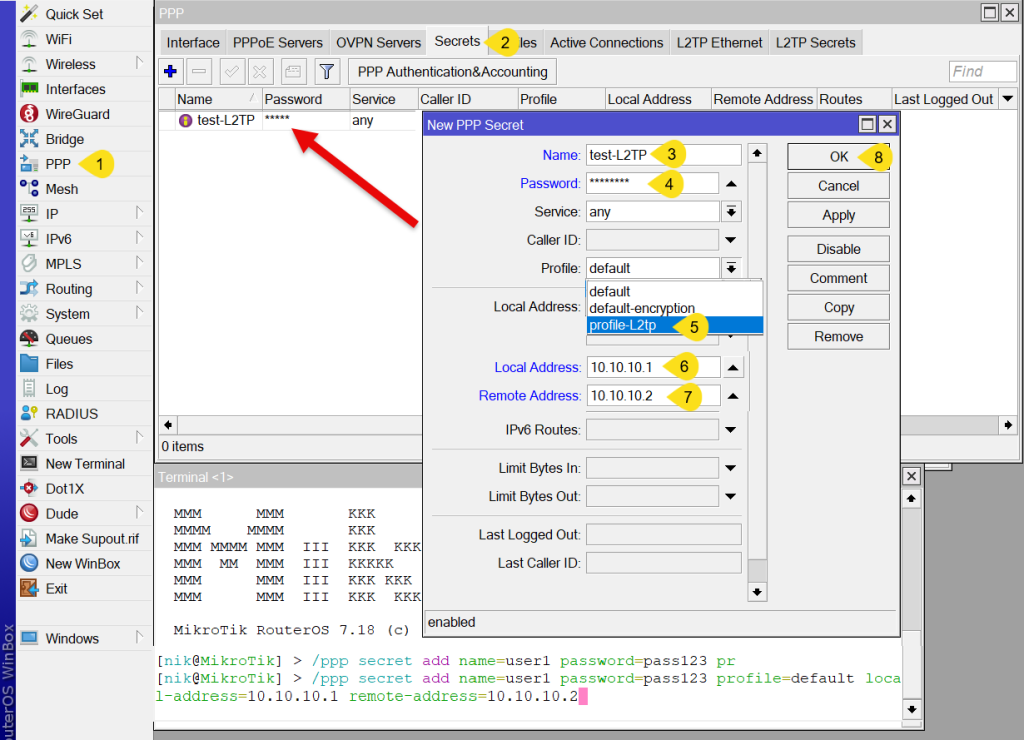

مرحله 4 — ایجاد کاربر VPN (PPP Secret)

– مسیر: PPP → Secrets → +

– تنظیمات:

– Name: user1

– Password: pass123 (از پسورد قوی استفاده کنید)

– Service: l2tp

– Profile: vpn_profile (یا default)

– Local Address: 10.10.10.1 (اختیاری)

– Remote Address: 10.10.10.10 (یا اختصاص از Pool)

ترمینال:

/ppp secret add name=user1 password=pass123 service=l2tp profile=vpn_profile local-address=10.10.10.1 remote-address=10.10.10.10

پیکربندی فایروال برای L2TP/IPSec

مطمئن شوید پورتها و پروتکلهای زیر اجازه عبور دارند:

– UDP 500 (ISAKMP/IKE)

– UDP 4500 (NAT-T)

– UDP 1701 (L2TP)

– پروتکل ESP (IP Protocol 50) — در دستگاههایی که امکان انتخاب پروتکل دارند باید مجاز باشد

نمونه قوانین فایروال (بهصورت مجازسازی ورودی):

/ip firewall filter add chain=input protocol=udp dst-port=500 action=accept comment="allow IKE" /ip firewall filter add chain=input protocol=udp dst-port=4500 action=accept comment="allow NAT-T" /ip firewall filter add chain=input protocol=udp dst-port=1701 action=accept comment="allow L2TP" /ip firewall filter add chain=input protocol=ipencap action=accept comment="allow ESP"

اگر سرور پشت NAT است یا میخواهید پورت سفارشی استفاده کنید، از dst-nat برای فوروارد پورت استفاده کنید:

/ip firewall nat add chain=dstnat protocol=udp dst-port=12345 action=dst-nat to-addresses=ROUTER_PUBLIC_IP to-ports=1701

اتصال کلاینتها

نکته کلی: در بخش “Pre-shared key” یا “Secret” کلیدی که در MikroTik وارد کردید (IPsec Secret) را وارد کنید.

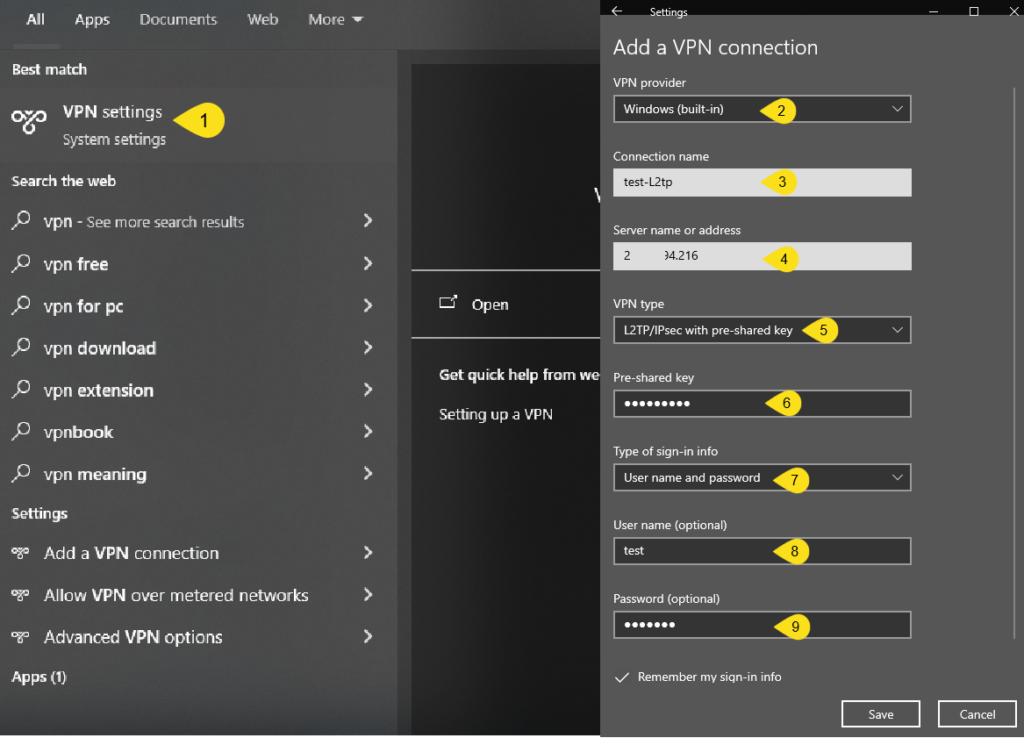

اتصال در ویندوز (Windows 10/11)

- Settings → Network & Internet → VPN → Add a VPN connection

- Provider: Windows (built-in)

- Connection name: هر نامی

- Server name or address: آدرس IP یا دامنه سرور

- VPN type: L2TP/IPsec with pre-shared key

- Pre-shared key: مقدار IPsec Secret

- User name & Password: نام کاربری و رمز PPP Secret

- Save → Connect

اگر خطا در اتصال دارید، در VPN Properties → Security → Advanced settings، بررسی کنید که “Allow these protocols” مناسب انتخاب شده و encryption فعال است.

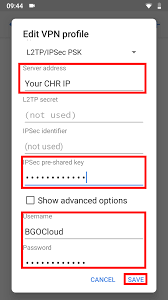

اتصال در اندروید

- Settings → Network & internet → VPN → +

- Name: My VPN

- Type: L2TP/IPSec PSK

- Server address: IP یا دامنه

- L2TP secret: خالی

- IPSec pre-shared key: IPsec Secret

- Username/Password: از PPP Secret استفاده کنید

- Save → Connect

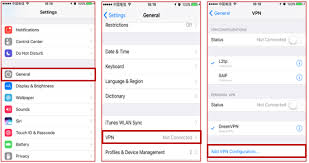

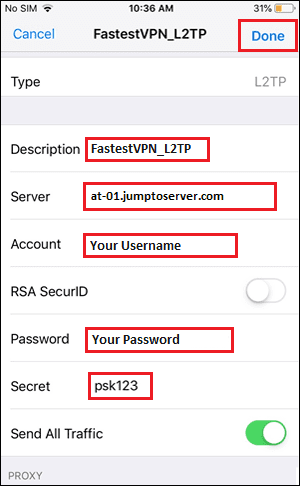

اتصال در iOS (iPhone/iPad)

- Settings → VPN & Device Management → Add VPN Configuration

- Type: L2TP

- Description: My VPN

- Server: IP یا دامنه

- Account: نام کاربری

- Password: پسورد

- Secret: IPsec Secret

- Done → Connect

نکات مهم و پورتها

– پورتها و پروتکلهای لازم:

– UDP 1701 — L2TP

– UDP 500 — IKE (IPSec)

– UDP 4500 — NAT-T (IPSec over NAT)

– ESP (IP Protocol 50) — برای payloadهای IPSec

– پورت پیشفرض L2TP: UDP 1701 (قابل تغییر مستقیم نیست؛ با NAT قابل هدر دادن است)

– اگر ISP پورتها را بلاک کند، از پورت فورواردینگ یا پروتکلهای جایگزین (OpenVPN، WireGuard) استفاده کنید.

تغییر پورت پیشفرض L2TP (مسیر جایگزین)

MikroTik امکان تغییر مستقیم پورت L2TP را ندارد. میتوانید با dst-nat ترافیک از پورت دلخواه را به پورت 1701 هدایت کنید:

/ip firewall nat add chain=dstnat protocol=udp dst-port=12345 action=dst-nat to-ports=1701

برای NAT-T و IKE نیز میتوانید پورتهای ورودی را فوروارد کنید اما به خاطر ESP و رفتار IPSec، استفاده از تغییر پورت پیچیدگی ایجاد میکند.

عیبیابی رایج

– خطای “Unable to establish L2TP connection”: بررسی IPsec Secret، پورتها و فایروال.

– اتصال برقرار ولی اینترنت کار نمیکند: بررسی Masquerade/NAT و Default Route کلاینت.

– مشکل NAT-T: اگر پشت NAT هستید، UDP 4500 باید باز باشد و ESP ممکن است بسته شود؛ بررسی ruleهای فایروال.

– تخصیص آدرس اشتباه: اطمینان از Pool و Local/Remote Address در Profile و Secrets.

– لاگ MikroTik را چک کنید: System → Logging یا /log print برای مشاهده خطاهای ppp و ipsec.

دستورات مفید لاگ و مانیتور:

/log print where message~"ppp" /ppp active print /ip ipsec active-peers print

نتیجهگیری

راهاندازی L2TP/IPSec روی MikroTik یک راهکار قابلاعتماد و سازگار با اکثر دستگاهها برای فراهم کردن دسترسی امن از راه دور است. نکات کلیدی: تنظیم IPsec Secret، باز کردن پورتهای UDP 500/4500/1701 و افزودن قانون Masquerade برای عبور ترافیک. با رعایت موارد بالا و اضافهکردن تصاویر هر مرحله (Winbox/Terminal)، این مقاله آموزشی کامل و قابل اجرا خواهد بود.

قوانین ارسال دیدگاه

لطفاً در ارسال دیدگاه از کلمات مناسب استفاده کنید. ارسال اسپم ممنوع است.