مقدمه

V2Ray یک پلتفرم انعطافپذیر برای مسیریابی و تونلسازی ترافیک شبکه است که عمدتاً برای عبور از فیلترینگ و افزایش حریم خصوصی کاربرد دارد. هستهٔ V2Ray شامل یک موتور مسیریابی (routing) قابل پیکربندی، چندین پروتکل انتقال و رمزنگاری، و قابلیت افزودن افزونهها و تغییردهندههای ترافیک است. در ادامه ابتدا اجزای کلی و طراحی V2Ray را تشریح میکنیم، سپس پروتکلهای اصلی (VMess، VLESS، SOCKS، HTTP، Shadowsocks، Trojan و دیگران) را با جزئیات فنی، مزایا، معایب و موارد استفاده مقایسه خواهیم کرد.

برای راه اندازی سرویس v2ray شما می توانید از سرور V2Ray استفاده نمایید.

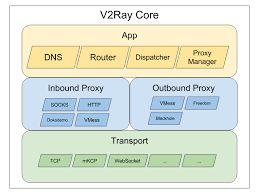

ساختار کلی V2Ray

– Core: موتور پردازش و مسیریابی بستهها.

– Inbound / Outbound: ورودیها (پورتها/پروتکلهایی که پذیرش اتصال انجام میدهند) و خروجیها (مسیری که ترافیک به مقصد میرود).

– Transport: لایهٔ انتقال (TCP, mKCP, WebSocket, HTTP/2, gRPC, QUIC و غیره).

– Routing: قوانین هدایت ترافیک بر اساس دامنه، آیپی، پورت و غیره.

– Policies: محدودیتها (مثلاً نرخ یا تعداد کانکشن).

– Mux / Multiplexing: ترکیب چند جریان روی یک اتصال جهت بهینهسازی استفاده از کانکشن.

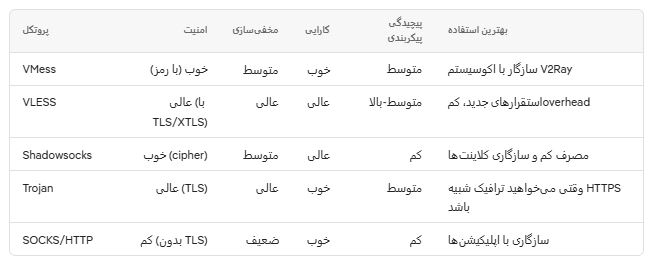

معیارهای ارزیابی پروتکلها

برای بررسی هر پروتکل از معیارهای زیر استفاده میکنیم:

– امنیت و احراز هویت

– مخفیسازی در برابر تشخیص فیلترینگ (obfuscation)

– کارایی و تاخیر

– قابلیت تنظیم و پشتیبانی از انتقالها (transports)

– مصرف منابع و مقیاسپذیری

– سادگی پیادهسازی و پشتیبانی کلاینت/سرور

پروتکلهای اتصال در V2Ray

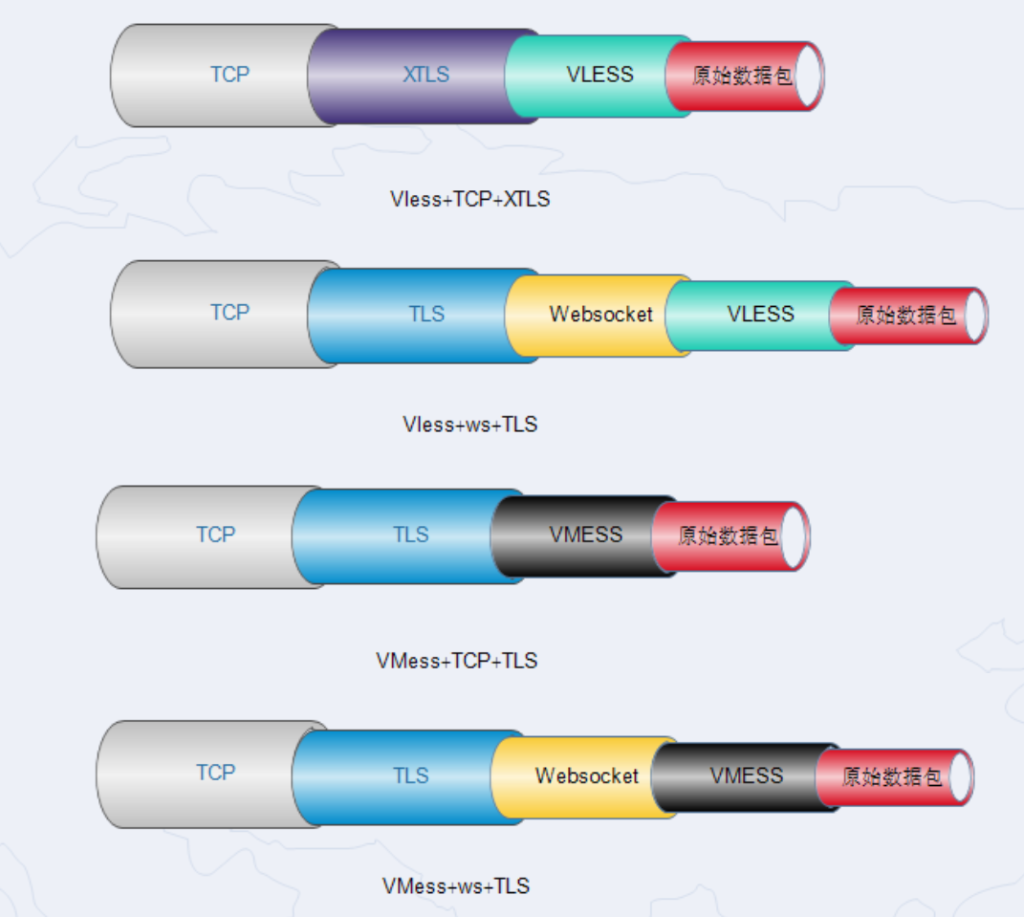

1) VMess

– توضیح فنی: پروتکل اختصاصی V2Ray برای ارتباط کلاینت-سرور، مبتنی بر کلیدهای متقارن و شناسهٔ کاربری (UUID). پیامها شامل هدر رمزنگاریشدهاند که برای احراز هویت و رمزنگاری جریان استفاده میشود.

– امنیت: احراز هویت با UUID؛ رمزنگاری ترافیک داخلی (AES/ChaCha) — نسخههای جدیدتر بهبودهایی در امنیت دارند.

– مخفیسازی: هدر VMess قابل شناساییتر از پروتکلهای سادهٔ HTTP؛ اما با استفاده از transport های مانند WebSocket یا TLS میتواند به پروتکلهای معمولی نزدیک شود.

– کارایی: کارایی خوب؛ تاخیر پایین بهویژه روی TCP/mKCP. روی TLS تاخیر افزایش مییابد اما مخفیسازی بهتر میشود.

– معایب: طراحی اولیه شامل برخی پیچیدگیها و نگرانیهای امنیتی (احتمال replay و دیگر حملات) در پیادهسازیهای قدیمی؛ نگهداری state برای هر اتصال لازم است.

– موارد استفاده: وقتی که میخواهید از امکانات خاص V2Ray استفاده کنید و پذیرش VMess در کلاینت/سرور وجود دارد.

2) VLESS

– توضیح فنی: جایگزینی سبکتر و امنتر برای VMess که بهعنوان پروتکل بدون احراز هویت در هدر طراحی شده و برای احراز هویت از لایهٔ TLS یا دیگر مکانیسمها استفاده میشود. VLESS هدر را حداقلی و غیرحالتدار (stateless) نگه میدارد.

– امنیت: وابسته به لایهٔ حمل و نقل؛ معمولاً با TLS یا XTLS ترکیب میشود. با حذف احراز هویت سنگین در هدر، زنجیره حملات پیچیدهتر میشود و کارایی بهتر است.

– XTLS: نسخهای از TLS بهینهشده برای VLESS که handshake را سبکتر میکند و رمزنگاری/مخفیسازی را بهبود میدهد.

– مخفیسازی: وقتی با TLS یا XTLS استفاده شود، بسیار خوب است؛ تقلید از ترافیک HTTPS امکانپذیر است.

– کارایی: بهتر از VMess بهخصوص با XTLS به دلیل کاهش overhead احراز هویت در هر بسته؛ مقیاسپذیری بالاتر.

– معایب: پیادهسازی صحیح XTLS و TLS نیازمند پیکربندی دقیق (گواهینامهها، SNI) است؛ اگر لایهٔ حمل و نقل ضعیف باشد، خود VLESS لایهٔ اپلیکیشن محافظت محدودی دارد.

– موارد استفاده: توصیهشده برای استقرارهای جدید بهعنوان پروتکل پیشفرض؛ وقتی که میخواهید کمترین overhead و بهترین مخفیسازی (TLS/XTLS) را داشته باشید.

3) Shadowsocks (SS) در V2Ray

– توضیح فنی: پروتکل پراکسی سبک و رایج برای تونلسازی، بر پایهٔ رمزنگاری جریان. V2Ray میتواند بهعنوان پل برای Shadowsocks عمل کند یا از آن بهعنوان inbound/outbound پشتیبانی کند.

– امنیت: رمزنگاری قوی (چندین cipher) اما احراز هویت ابتدایی است. نسبت به پروتکلهای ویژهتر مانند VLESS/Trojan سطح مخفیسازی کمتری دارد.

– مخفیسازی: بهتنهایی نسبتاً قابل تشخیص است مگر اینکه درون WebSocket/TLS یا سایر transport ها قرار گیرد.

– کارایی: بسیار سبک و سریع؛ مناسب برای دستگاههای با منابع محدود.

– معایب: هدفگیری و مسدودسازی در برخی مناطق رایج است چون امضاهای ترافیک آن شناختهشدهاند.

– موارد استفاده: وقتی به سادگی و کارایی نیاز دارید یا باید با کلاینتهای ShadowSocks سازگار باشید.

4) Trojan

– توضیح فنی: پروتکلی که رفتار شبیه به HTTPS و احراز هویت مبتنی بر password/token دارد؛ در واقع مشابه TLS با پسورد است تا ترافیک بهعنوان TLS معمولی جلوه کند.

– امنیت: رمزنگاری قوی مبتنی بر TLS؛ احراز هویت از طریق یک توکن ساده (password).

– مخفیسازی: بسیار خوب چون ترافیک واقعی TLS را تقلید میکند.

– کارایی: مشابه TLS؛ overhead اندکی نسبت به TCP خالص.

– معایب: بنا به طراحی، اگر token/پسورد فاش شود، امنیت به خطر میافتد؛ مدیریت گواهی TLS و SNI ضروری است.

– موارد استفاده: زمانی که میخواهید ترافیک تا حد امکان شبیه HTTPS باشد و نیاز به سادگی در پیادهسازی دارید.

5) SOCKS و HTTP (پروکسیهای سنتی)

– توضیح فنی: پروتکلهای سطح بالای پروکسی (SOCKS5، HTTP proxy). V2Ray از آنها بهعنوان inbound/outbound پشتیبانی میکند.

– امنیت: خود پروتکلها معمولاً رمزنگاری ارائه نمیدهند (SOCKS5) — باید در لایهٔ پایینتر (مثل TLS یا تونل) رمزنگاری شوند.

– مخفیسازی: ضعیف اگر بدون TLS استفاده شوند؛ اما ساده و سازگار با بسیاری از برنامهها.

– کارایی: کمهزینه، ساده.

– معایب: عدم رمزنگاری پیشفرض، قابل تشخیص بودن ترافیک.

– موارد استفاده: سازگاری با اپلیکیشنها و سرویسهایی که از SOCKS/HTTP proxy پشتیبانی میکنند.

Transportها (لایهٔ انتقال) و تاثیر بر پروتکلها

– TCP: قابل اطمینان، تاخیر معمولی، با TLS برای مخفیسازی ترکیب میشود.

– mKCP: UDP-based، مناسب برای شبکههای ضعیف یا متلاطم؛ تاخیر کمتر در بستهریزی مجدد اما پیچیدگی پیکربندی دارد.

– WebSocket (WS): ترافیک را در قالب WebSocket قرار میدهد؛ وقتی همراه با TLS باشد (wss)، بسیار خوب برای پنهانسازی.

– HTTP/2: استریمها را روی یک اتصال HTTP/2 حمل میکند؛ مزیت در مخفیسازی و multiplex.

– gRPC: مفید برای محیطهای خاص؛ قابلیتهای پیشرفته اما پیچیدهتر.

– QUIC: سریع و مبتنی بر UDP؛ آیندهنگرانه برای کاهش تاخیر و مقاومت در برابر اختلالات شبکه.

نکات عملی:

– برای بیشترین مخفیسازی: از VLESS + XTLS یا VLESS/Trojan + TLS + WebSocket/TCP استفاده کنید؛ همگامسازی SNI و certificate ضروری است.

– برای کمترین overhead و بیشترین کارایی: VLESS + XTLS بر روی TCP/QUIC یا mKCP.

– برای بیشترین سازگاری با کلاینتها: Shadowsocks یا VMess (بنا بر پشتیبانی کلاینت).

– برای شبکههای با Packet Loss یا متحرک (موبایل): mKCP یا QUIC پیشنهاد میشود.

مقایسه خلاصه (تکنیکی)

VMess: پروتکل اختصاصی V2Ray که امنیت قابلقبولی با رمزنگاری داخلی دارد، اما هدر آن تا حدودی قابلشناسایی است؛ کارایی آن خوب است و پیکربندیاش در حد متوسط است. مناسب وقتی که میخواهید از امکانات اکوسیستم V2Ray استفاده کنید یا با کلاینتهای قدیمی سازگار باشید.

VLESS: نسخهٔ سبکتر و مدرنتر که بهطور معمول همراه TLS یا XTLS استفاده میشود؛ از نظر امنیت و مخفیسازی برتر است و کارایی بالاتری دارد، اما پیکربندی آن (بهویژه راهاندازی TLS/XTLS و گواهیها) پیچیدهتر است. بهترین انتخاب برای استقرارهای جدید با نیاز به کمترین overhead.

Shadowsocks: پروتکل سبک و سریع مبتنی بر رمزنگاری جریان؛ امنیت مناسبی با استفاده از cipherها ارائه میدهد اما ذاتاً کمتر از VLESS/Trojan قابلمخفیسازی است مگر اینکه داخل TLS/WS قرار گیرد. بسیار کمپیچیدگی و مناسب دستگاههای با منابع محدود یا وقتی که به سازگاری کلاینتها نیاز دارید.

Trojan: پروتکلی که ترافیک را عملاً بهصورت TLS/HTTPS منتقل میکند و به همین دلیل مخفیسازی و امنیت بالایی دارد؛ کارایی شبیه TLS دارد و پیکربندی متوسط (مدیریت گواهی و توکن) لازم است. مناسب وقتی که میخواهید ترافیک تا حد امکان شبیه HTTPS باشد.

SOCKS/HTTP: پروکسیهای سنتی که بهتنهایی رمزنگاری ندارند و بنابراین امنیت و مخفیسازی پایینی ارائه میدهند مگر اینکه روی لایهٔ TLS یا تونل دیگری اجرا شوند؛ ساده و کمپیچیدگیاند و برای سازگاری با برنامهها و تست سریع مفید هستند.

نکات پیکربندی و امنیت عملی

– همیشه از گواهی TLS معتبر (یا Let’s Encrypt) استفاده کنید برای بالا بردن مخفیسازی و جلوگیری از هشدارهای کلاینت.

– UUID و توکنها را با طول و تصادفی مناسب تولید و دورهای تغییر دهید.

– لاگینگ را حداقل نگه دارید و دسترسی به فایلهای پیکربندی و کلیدها را محدود کنید.

– فایروال و rate-limiting را برای جلوگیری از حملات brute-force یا اسکن پورت فعال کنید.

– برای مقیاسپذیری از Mux یا load balancer در سطح شبکه استفاده کنید؛ مراقب اثرات بر latency باشید.

– تست کنید: قبل از تولید، اتصال را در محیطهای مختلف (ISPهای مختلف، موبایل، وایفای عمومی) بررسی کنید تا تشخیص (detection) و پایداری سنجیده شود.

خلاصهٔ نهایی

برای پیادهسازی جدید، VLESS (ترکیب TLS یا XTLS) معمولاً بهترین انتخاب است بهدلیل کارایی و مخفیسازی بهتر. VMess هنوز کاربردی و شناختهشده است و برای سازگاری با کلاینتهای قدیمی مناسب است. Shadowsocks و Trojan گزینههای ساده و موثر برای سناریوهای خاص هستند. انتخاب نهایی باید بر اساس نیاز به مخفیسازی، میزان پیچیدگی مدیریت گواهی، نوع شبکه (موبایل/ثابت) و سازگاری کلاینتها انجام شود.

قوانین ارسال دیدگاه

لطفاً در ارسال دیدگاه از کلمات مناسب استفاده کنید. ارسال اسپم ممنوع است.