مقدمه

در عصر اطلاعات، ارتباطات الکترونیکی بهسرعت جایگزین روشهای سنتی شدهاند؛ ایمیل، پیامک، شبکههای اجتماعی و برنامههای پیامرسانی امروز بخش جداییناپذیری از زندگی روزمره ما هستند. این تحول، در کنار مزایای فراوان، زمینهای مناسب برای مهاجمان سایبری فراهم کرده است تا با بهرهگیری از ضعفهای انسانی، بهجای نفوذ به زیرساختهای فنی، بهسراغ ذهن و رفتار کاربران بروند. فیشینگ (Phishing) دقیقاً این استراتژی را بهکار میگیرد: با ساختن پیامهای ظاهراً معتبر، کاربران را فریب میدهد تا اطلاعات حساس خود—مانند نام کاربری، رمز عبور، شماره کارت اعتباری یا دادههای شخصی دیگر را در اختیار مهاجمان بگذارند.

این مقاله بهصورت جامع به بررسی فیشینگ میپردازد: از ریشه و تاریخچه آن تا انواع مختلف، از ریسکهای ناشی از این حمله تا روشهای شناسایی و پیشگیری. هدف این است که خواننده پس از مطالعه، توانایی تشخیص یک پیام فیشینگ را داشته باشد و با ابزارها و رفتارهای ایمنی، دادههای خود را در برابر این تهدید مخفی محافظت کند.

۱. تاریخچه و تکامل فیشینگ

فیشینگ بهعنوان یک مفهوم امنیتی در اوایل دهه ۱۹۹۰ میلادی ظاهر شد، زمانی که اولین ایمیلهای مخرب برای سرقت اطلاعات حسابهای بانکی و کارتهای اعتباری ارسال میشدند. در آن زمان، اکثر کاربران بهدلیل عدم آگاهی کافی نسبت به خطرات ایمیلهای ناشناس، بهراحتی به درخواستهای «تأیید حساب» یا «بهروزرسانی اطلاعات» پاسخ میدادند.

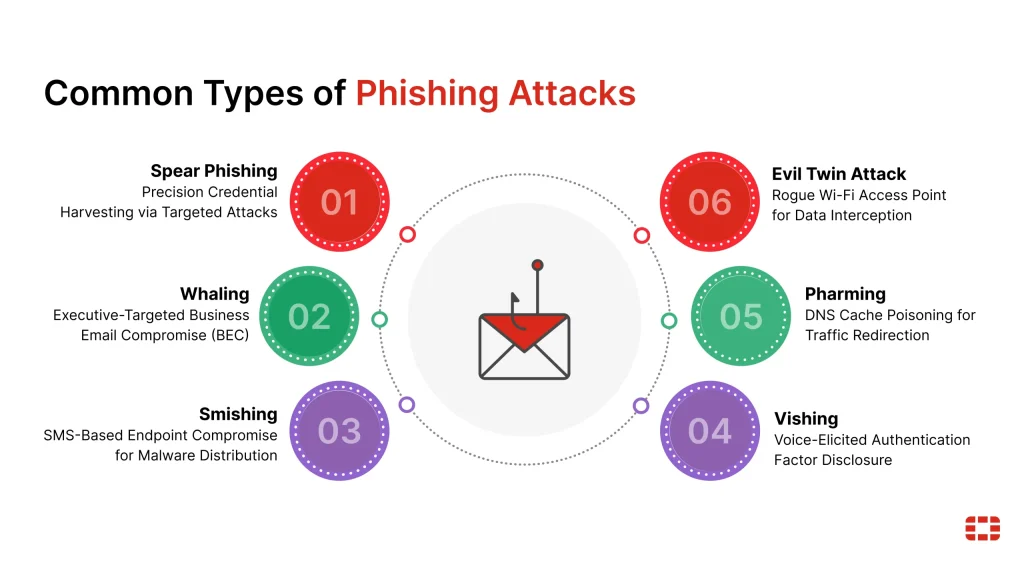

با گسترش اینترنت و ظهور سرویسهای آنلاین—مانند بانکداری الکترونیکی، فروشگاههای اینترنتی و شبکههای اجتماعی—فیشینگ نیز بهسرعت تکامل یافت. در اوایل دهه ۲۰۰۰، حملات «سِمفیشینگ» (Spear Phishing) بهوجود آمد؛ این نوع حمله هدفگیری دقیق افراد یا سازمانها با استفاده از اطلاعات شخصیسازی شده بود و موفقیت آن بهمراتب بالاتر از فیشینگ عمومی بود.

در سالهای اخیر، فیشینگ بهصورت ترکیبی از روشهای چندکاناله (email, SMS, social media, voice calls) اجرا میشود. برخی مهاجمان حتی از تکنیکهای پیشرفتهتری مانند «فیشینگ صوتی» (Vishing) یا «فیشینگ از طریق پیامهای فوری» (Smishing) استفاده میکنند؛ در این موارد، تماس تلفنی یا پیامکهای کوتاه بهجای ایمیل بهکار میروند.

۲. ریسکها و پیامدهای فیشینگ

۲.۱. سرقت هویت

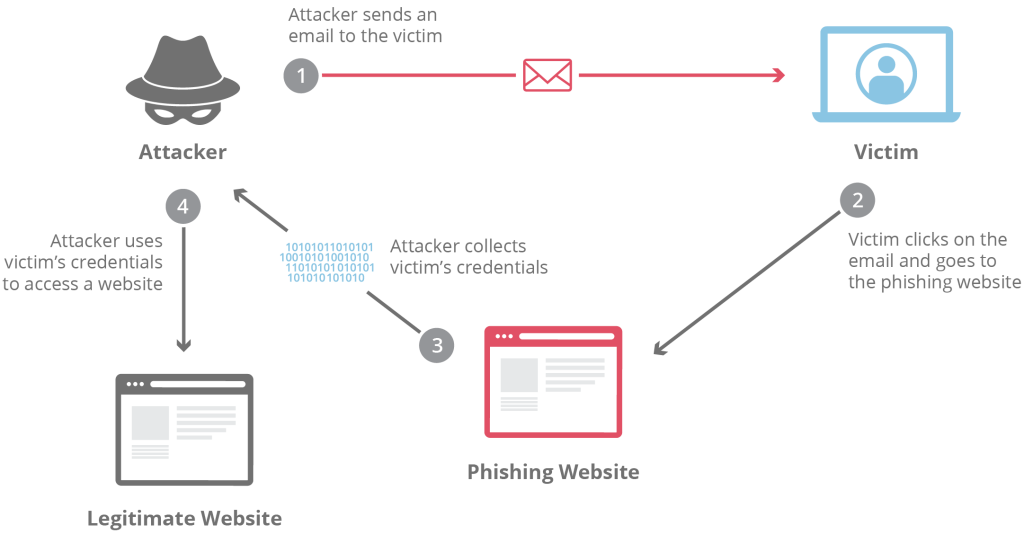

وقتی کاربر اطلاعات شخصی خود را در یک فرم فیشینگ وارد میکند، مهاجمان میتوانند هویت دیجیتالی او را بهدست آورند. این هویت میتواند برای ایجاد حسابهای جعلی، درخواست وام یا حتی انجام جرائم سایبری دیگر استفاده شود.

۲.۲. دسترسی غیرمجاز به حسابهای مالی

دریافت نام کاربری و رمز عبور بانکی یا کارت اعتباری، بهسرعت منجر به برداشتهای غیرمجاز، خریدهای آنلاین یا انتقال وجوه به حسابهای مخفی میشود. در بسیاری از موارد، حتی پس از گزارش به بانک، بازگرداندن پول بهسختی امکانپذیر است.

۲.۳. انتشار بدافزار

بسیاری از ایمیلهای فیشینگ حاوی پیوستهای مخرب یا لینکهای دانلود نرمافزارهای مخرب (مانند RATها، کیلاگرها یا ransomware) هستند. وقتی کاربر این فایلها را اجرا میکند، بدافزار بهسرورهای مهاجم متصل میشود و اطلاعات سیستم را بهصورت مخفی جمعآوری میکند.

۲.۴. خسارتهای مالی و زمانی

علاوه بر خسارت مستقیم مالی، کاربران ممکن است زمان زیادی را برای بازیابی حسابها، تغییر رمزهای عبور، اطلاعرسانی به نهادهای مالی و گزارش به مقامات قضایی صرف کنند. این فرآیند میتواند هفتهها یا حتی ماهها بهطول انجامد.

۲.۵. آسیب به اعتبار سازمانها

در صورتی که یک سازمان هدف فیشینگ باشد، نه تنها اطلاعات داخلی آن به خطر میافتد، بلکه اعتبار برند و اعتماد مشتریان بهطور جدی تحت تأثیر قرار میگیرد. این موضوع میتواند منجر به از دست دادن مشتریان، جریمههای قانونی و هزینههای بازاریابی برای جبران خسارت شود.

فیشینگ در هاست ایمیل

در محیطهای میزبانی ایمیل، فیشینگ معمولاً با ارسال پیامهای جعلی به کاربران داخلی یا خارجی انجام میشود؛ این پیامها میتوانند بهصورت ایمیلهای تقلبی از دامنهٔ مشابه یا با هدرهای SPF/DKIM نادرست ظاهر شوند. مهاجمان با دسترسی به لیستهای آدرس ایمیل شرکت، پیامهای «بهروزرسانی حساب» یا «تأیید تراکنش» را ارسال میکنند و کاربران را به کلیک بر روی لینکهای مخرب یا وارد کردن اعتبارنامههای ورود به پنل وبمیل هدایت مینمایند. اگر سرور ایمیل فاقد تنظیمات صحیح DMARC، SPF و DKIM باشد، این پیامها بهراحتی بهعنوان معتبر شناخته میشوند و احتمال موفقیت حمله افزایش مییابد. برای مقابله، باید سیاستهای فیلتر محتوا، بررسی پیوستهای اجرایی و آموزش مستمر کاربران دربارهٔ نشانههای فیشینگ در ایمیلها اعمال شود.

فیشینگ در سرور مجازی (VPS)

سرورهای مجازی بهدلیل دسترسی ریشه (root) یا دسترسیهای مدیریتی محدود، هدف جذابی برای فیشینگ هستند؛ مهاجمان میتوانند ایمیلهای فیشینگ حاوی لینکهای مخرب یا اسکریپتهای دانلود بدافزار را بهعنوان اعلانهای سیستم یا بهروزرسانیهای نرمافزاری ارسال کنند. وقتی کاربر بر روی این لینک کلیک میکند، اسکریپت مخرب میتواند به سرور ابری متصل شود، دسترسیهای مدیریتی را بهدست آورد و سپس اطلاعات حساس مانند کلیدهای SSH، دیتابیسها یا پیکربندیهای سرویسها را استخراج کند. استفاده از فایروالهای سطح برنامه، محدود کردن دسترسی به پورتهای ضروری و فعالسازی احراز هویت دو عاملی برای ورود به پنل VPS میتواند خطر این نوع فیشینگ را بهطور قابلتوجهی کاهش دهد. همچنین، نظارت بر لاگهای سیستم و اعمال سیاستهای ایمیل داخلی برای شناسایی پیامهای مشکوک ضروری است.

فیشینگ در سرور اختصاصی و وبسایت

در سرورهای اختصاصی که معمولاً وبسایتهای تجاری یا پلتفرمهای آنلاین را میزبانی میکنند، فیشینگ میتواند بهصورت صفحات تقلبی یا فرمهای کپیشده از سایت اصلی ظاهر شود؛ مهاجمان با ایجاد دامنههای مشابه (مثلاً `example-login.com`) یا تزریق اسکریپتهای مخرب به صفحات موجود، کاربران را به وارد کردن نام کاربری و رمز عبور هدایت میکنند. این صفحات اغلب با گواهینامههای SSL جعلی یا بدون اعتبار ارائه میشوند، اما بهدلیل شباهت ظاهری، کاربران بهراحتی فریب میخورند. برای پیشگیری، باید از گواهینامههای SSL معتبر، پیادهسازی HSTS، بررسی منظم کدهای منبع و استفاده از ابزارهای WAF (Web Application Firewall) برای شناسایی درخواستهای مشکوک استفاده شود. همچنین، اعمال سیاستهای Content Security Policy (CSP) و مانیتورینگ لاگهای دسترسی میتواند حملات فیشینگ مبتنی بر وب را شناسایی و مسدود کند.

۳. روشهای شناسایی فیشینگ

۳.۱. بررسی آدرس فرستنده

یکی از سادهترین روشها، نگاه دقیق به آدرس ایمیل یا شماره تلفن فرستنده است. دامنههای معتبر معمولاً بهصورت دقیق و بدون تغییرات جزئی ظاهر میشوند؛ برای مثال، ایمیلهای بانکها از دامنهٔ `bank.com` میآیند، نه `bank-secure.com` یا `banklogin.com`.

۳.۲. تحلیل محتوا و زبان

فیشینگهای عمومی معمولاً حاوی اشتباهات املایی، گرامری یا ساختاری هستند؛ مهاجمان سعی میکنند پیام را سریع بفرستند و بهدلیل عدم دقت، این خطاها بروز میکند. همچنین، پیامهای فیشینگ اغلب با لحن اضطراری یا تهدیدآمیز نوشته میشوند: «حساب شما در خطر است، فوراً اقدام کنید».

۳.۳. بررسی لینکها

قبل از کلیک بر روی هر لینکی، نشانگر ماوس را روی آن نگه دارید تا URL واقعی نمایش داده شود. اگر URL بهجای دامنهٔ اصلی، به دامنهای مشابه یا بهصورت کوتاهکننده (مانند bit.ly) هدایت میشود، احتمال فیشینگ بالا است. همچنین، لینکهای HTTP (بدون S) نسبت به HTTPS (با قفل سبز) خطر بیشتری دارند.

۳.۴. پیوستهای مشکوک

فایلهای اجرایی (`.exe`, `.scr`, `.bat`) یا فشردههای رمزگذاریشده (`.zip`, `.rar`) که از طرف ناشناس میآیند، معمولاً حاوی بدافزار هستند. حتی اگر فایل PDF یا تصویر باشد، بهتر است قبل از باز کردن، آن را با نرمافزارهای آنتیویروس اسکن کنید.

۳.۵. درخواست اطلاعات حساس

هیچ سرویس معتبر بهصورت ناگهانی از طریق ایمیل یا پیامک درخواست اطلاعات حساس (رمز عبور، شماره کارت، کد امنیتی) نمیکند. اگر چنین درخواستی دریافت کردید، بهسرعت به وبسایت رسمی سرویس مراجعه کنید و از طریق آن اطلاعات خود را بهروزرسانی کنید.

۳.۶. استفاده از ابزارهای تشخیص

مرورگرهای مدرن (Chrome, Edge, Firefox) بهصورت پیشفرض سایتهای شناختهشده فیشینگ را مسدود میکنند. افزونههای امنیتی مانند “DuckDuckGo Privacy Essentials” یا “uBlock Origin” هشدارهای فیشینگ را نمایش میدهند. همچنین، سرویسهای ایمیل مانند Gmail یا Outlook دارای فیلترهای داخلی برای شناسایی پیامهای مشکوک هستند.

۴. روشهای پیشگیری و حفاظت

۴.۱. آموزش مستمر

آگاهی کاربران اولین خط دفاعی در برابر فیشینگ است. سازمانها باید دورههای آموزشی دورهای برای کارکنان برگزار کنند؛ این دورهها شامل مثالهای واقعی، شبیهسازی حملات فیشینگ (phishing simulations) و نکات عملی برای تشخیص پیامهای مخرب میشود.

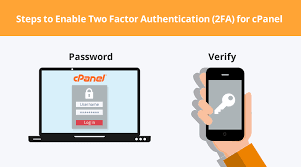

۴.۲. احراز هویت دو عاملی (2FA)

استفاده از 2FA برای حسابهای مهم (بانک، ایمیل، شبکههای اجتماعی) بهطور چشمگیری خطر دسترسی غیرمجاز را کاهش میدهد. حتی اگر رمز عبور فاش شود، مهاجم بدون کد دوم (که معمولاً بهصورت پیامک یا برنامهٔ تولید کد میآید) نمیتواند وارد حساب شود.

۴.۳. بهروزرسانی نرمافزارها

سیستمعامل، مرورگر، برنامههای ایمیل و آنتیویروس باید بهصورت خودکار بهروز شوند. بهروزرسانیها معمولاً حاوی رفع آسیبپذیریهای شناختهشده هستند که مهاجمان میتوانند از آنها برای اجرای حملات فیشینگ پیشرفته استفاده کنند.

۴.۴. استفاده از مرورگرهای امن

مرورگرهایی که قابلیت فیلتر کردن سایتهای مخرب و هشداردهی به کاربر را دارند (مانند Chrome، Edge، Firefox با افزونههای امنیتی) میتوانند قبل از ورود به صفحهٔ فیشینگ، کاربر را متوقف کنند. تنظیمات پیشفرض این مرورگرها معمولاً شامل «Safe Browsing» است که بهصورت خودکار URLهای شناختهشدهٔ مخرب را مسدود میکند.

۴.۵. محدود کردن دسترسی به اطلاعات حساس

در محیطهای سازمانی، دسترسی به دادههای حساس باید بر پایهٔ اصل «حداقل دسترسی» (least privilege) باشد. کاربران تنها به اطلاعاتی که برای انجام وظایفشان ضروری است دسترسی داشته باشند؛ این کار در صورت وقوع فیشینگ، میزان خسارت احتمالی را کاهش میدهد.

۴.۶. پیادهسازی سیاستهای ایمیل

– DMARC, SPF و DKIM: این پروتکلها بهمنظور اعتبارسنجی اصالت ایمیلها استفاده میشوند و میتوانند از ارسال ایمیلهای تقلبی به دامنهٔ سازمان جلوگیری کنند.

– فیلترهای محتوا: تنظیم فیلترهای محتوا برای مسدود کردن پیوستهای اجرایی یا لینکهای مخرب در ایمیلهای ورودی.

۴.۷. استفاده از سرویسهای تشخیص فیشینگ

سرویسهای ابری مانند Microsoft Defender for Office 365، Proofpoint یا Mimecast قابلیت شناسایی و مهار حملات فیشینگ را بهصورت زمان واقعی ارائه میدهند. این سرویسها با ترکیب هوش تهدید (threat intelligence) و الگوریتمهای یادگیری ماشین، پیامهای مشکوک را پیش از رسیدن به صندوق ورودی کاربر مسدود میکنند.

۴.۸. بررسی منظم حسابها

کاربران باید بهصورت دورهای فعالیتهای حسابهای خود را مرور کنند؛ هرگونه ورود یا تراکنش غیرمعمول باید فوراً گزارش شود. بسیاری از سرویسها امکان دریافت اعلانهای امنیتی (مانند ورود از دستگاه جدید) را فراهم میکنند.

۴.۹. گزارش فیشینگ

اگر پیام مشکوکی دریافت کردید، آن را بهسرور ایمیل یا سرویس مربوطه گزارش کنید (مثلاً با استفاده از گزینه «Report phishing» در Gmail). این کار بهسازمانها کمک میکند تا فهرستهای سیاه (blacklists) خود را بهروز کنند و دیگر کاربران را از همان تهدید محافظت کنند.

۵. جمعبندی

فیشینگ یک تهدید پویا و مداوم است که با پیشرفت فناوری و گسترش کانالهای ارتباطی، روشهای جدیدی برای فریب کاربران بهوجود میآورد. ریسکهای این حمله شامل سرقت هویت، دسترسی غیرمجاز به حسابهای مالی، انتشار بدافزار، خسارتهای مالی و زمانی، و آسیب به اعتبار سازمانها میشود.

با ترکیبی از آگاهی و آموزش مستمر، استفاده از احراز هویت دو عاملی، بهروزرسانی نرمافزارها، پیادهسازی سیاستهای ایمیل قوی، استفاده از مرورگرها و افزونههای امنیتی، و بهرهگیری از سرویسهای تشخیص فیشینگ، میتوان بهطور مؤثری خطر این حمله را کاهش داد. همچنین، توانایی شناسایی علائم هشداردهنده—مانند آدرسهای فرستندهٔ غیرمعمول، زبان اضطراری، لینکهای مخفی، پیوستهای مشکوک و درخواستهای ناگهانی اطلاعات حساس—به کاربران این امکان را میدهد که پیش از وقوع خسارت، اقدام به جلوگیری از فیشینگ کنند.

قوانین ارسال دیدگاه

لطفاً در ارسال دیدگاه از کلمات مناسب استفاده کنید. ارسال اسپم ممنوع است.