مقدمه

حملات Denial‑of‑Service (DoS) و Distributed Denial‑of‑Service (DDoS) از مهمترین تهدیدات امنیتی در بستر اینترنت به شمار میآیند. این حملات نه تنها سرویسهای وب، سرورهای ایمیل، سرویسهای DNS و سایر برنامههای کاربردی را مختل میکنند، بلکه میتوانند بهسرعت منجر به خسارتهای مالی، از دست رفتن اعتبار برند و حتی نقض قوانین حفاظت از دادهها شوند. در این مقاله سعی میکنیم بهصورت جامع به بررسی مفاهیم، انواع، روشهای اجرا، ابزارهای متداول، مشکلات دفاعی و راهکارهای مقابله با این حملات بپردازیم. هدف این است که خواننده پس از مطالعه، درک عمیقی از نحوه کارکرد DDoS داشته باشد و بتواند برای سازمان خود برنامهریزی مناسب جهت پیشگیری و پاسخ به این تهدیدات را انجام دهد.

تعریف DoS و DDoS

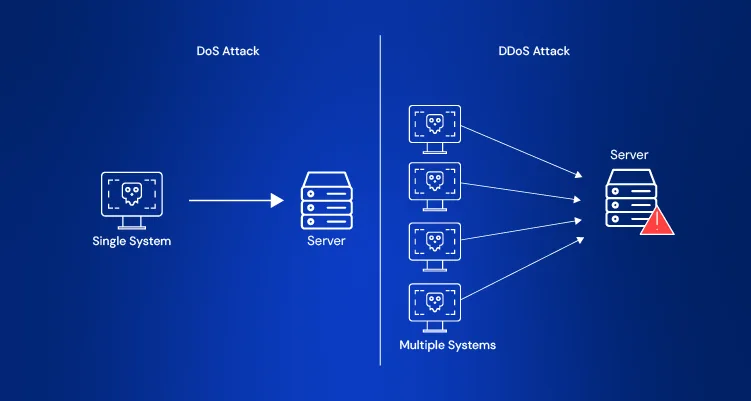

DoS مخفف *Denial‑of‑Service* است و به حملهای گفته میشود که با ارسال حجم عظیمی از درخواستها یا بستههای مخرب به یک هدف، منابع آن (پهنای باند، پردازشگر، حافظه یا سرویسهای نرمافزاری) را اشباع میکند تا کاربران قانونی نتوانند به سرویس دسترسی پیدا کنند. در این نوع حمله تمام ترافیک از یک منبع (یک IP یا یک دستگاه) میآید.

DDoS مخفف *Distributed Denial‑of‑Service* است. در این حالت، حمله از چندین منبع مستقل (معمولاً هزاران یا حتی میلیونها دستگاه) که بهصورت زنجیرهای تحت کنترل یک مهاجم قرار دارند، به هدف هدایت میشود. این توزیع گسترده باعث میشود شناسایی منبع اصلی دشوار شود و ابزارهای دفاعی سنتی نتوانند بهسرعت پاسخ دهند.

طبقهبندی حملات

2.1. بر پایه لایه مدل OSI

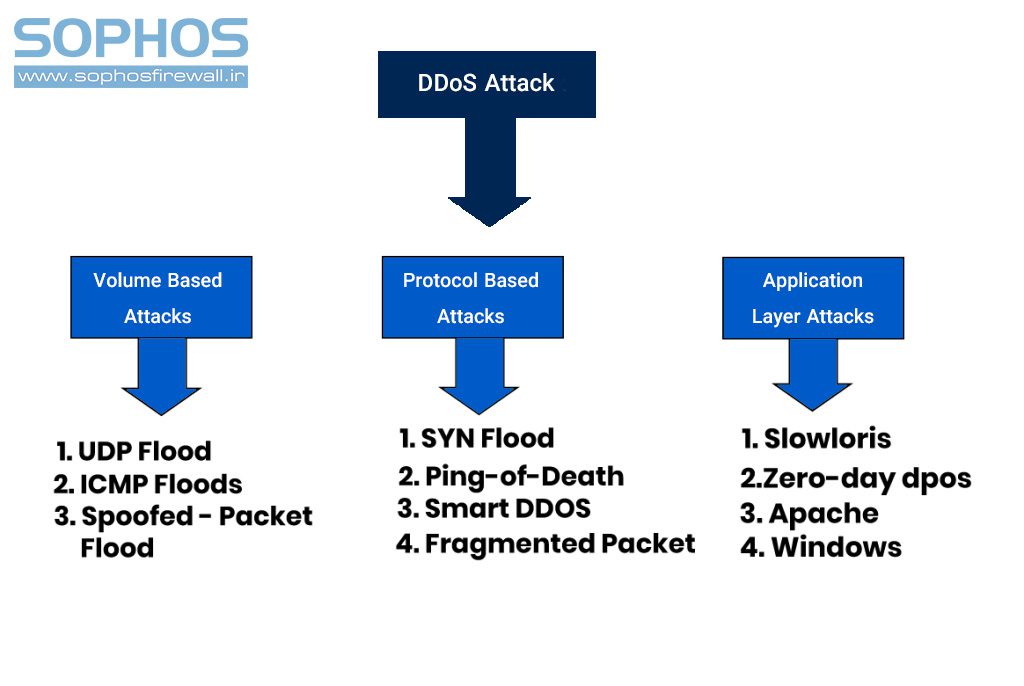

در مدل OSI، حملات DoS و DDoS میتوانند در سطوح مختلفی رخ دهند. در لایهٔ ۳ (شبکه) معمولاً از روشهای ICMP Flood یا حملات Smurf استفاده میشود؛ در این نوع حمله حجم عظیمی از بستههای ICMP ارسال میشود یا با جعل آدرسهای مبدأ، مسیرهای شبکه پر میگردند. در لایهٔ ۴ (حمل و نقل) حملات SYN Flood و UDP Flood رایجاند؛ در SYN Flood فرآیند سهمرحلهای Handshake در TCP نیمهکاره میماند و سرور برای مدت طولانی منتظر تکمیل اتصال میماند، در حالی که UDP Flood بستههای UDP بدون درخواست پاسخ میفرستد و باند شبکه را اشغال میکند. در لایهٔ ۷ (کاربرد) حملات HTTP Flood، Slowloris و RUDY هدفگیری سرویسهای وب، پایگاهداده یا برنامههای کاربردی هستند؛ این روشها با ارسال درخواستهای طولانی، پیچیده یا با حجم بزرگ، منابع پردازشی و حافظهٔ سرور را مصرف مینمایند و باعث از کار افتادن سرویس برای کاربران قانونی میشوند.

2.2. بر پایه روش توزیع

– Reflection/Amplification: مهاجم درخواستهای کوچک به سرورهای عمومی (مانند DNS یا NTP) میفرستد که پاسخهای بزرگ تولید میکنند و این پاسخها به سمت هدف هدایت میشوند.

– Botnet‑Based: استفاده از شبکهای از دستگاههای آلوده (زومبیها) که توسط یک کنترلکننده (C&C) هماهنگ میشوند.

– Application‑Level: حملههای هدفمند به لایهٔ برنامه که معمولاً نیاز به شناخت دقیق از ساختار سرویس هدف دارند.

مراحل آمادهسازی یک حمله DDoS

1. انتخاب عاملها (Zombies) – مهاجم ابتدا دستگاههای آسیبپذیر (سرورهای وب، دوربینهای IP، دستگاههای IoT) را شناسایی و بهدست میآورد.

2. نصب نرمافزار مخرب – با بهرهگیری از حفرههای امنیتی یا فیشینگ، بدافزارهای مخصوص DDoS بر روی این دستگاهها نصب میشود.

3. ایجاد ارتباط با کنترلکننده – عاملها به یک یا چند *handler* متصل میشوند؛ این ارتباط میتواند از طریق TCP، UDP یا حتی پروتکلهای مخفی (مانند DNS‑Tunneling) باشد.

4. پیکربندی حمله – مهاجم نوع حمله (ICMP Flood، SYN Flood، HTTP GET Flood و …)، مدت زمان، سرعت ارسال بستهها و سایر پارامترها را تنظیم میکند.

5. شروع حمله – با صدور فرمان از کنترلکننده، تمام عاملها بهصورت همزمان شروع به ارسال ترافیک میکنند.

ابزارهای متداول برای اجرای DDoS

– Trinoo – اولین ابزار شناختهشده برای حملات UDP Flood؛ از معماری *handler/agent* استفاده میکند.

– TFN (Tribe Flood Network) – قابلیت ارسال حملات ICMP، UDP و Smurf را دارد؛ ارتباط بین handler و agent از طریق بستههای ICMP انجام میشود.

– Stacheldraht – ترکیبی از ویژگیهای Trinoo و TFN؛ از رمزنگاری متقارن برای ارتباطات استفاده میکند.

– LOIC (Low‑Orbit Ion Cannon) – ابزار متنباز که بهصورت مستقیم از مرورگر یا برنامهٔ دسکتاپ میتواند درخواستهای HTTP یا UDP ارسال کند؛ معمولاً توسط گروههای فعالگرایانه استفاده میشود.

– HOIC (High‑Orbit Ion Cannon) – نسخه پیشرفتهٔ LOIC که امکان ترکیب چندین هدف و تنظیمات پیشرفتهتر را فراهم میکند.

– Mirai – بدافزار IoT که با بهرهبرداری از دستگاههای خانگی (دوربینهای امنیتی، روترهای خانگی) بهسرعت به یک botnet بزرگ تبدیل شد؛ توانایی تولید حملات UDP، TCP و HTTP Flood را دارد.

مشکلات اساسی دفاع در برابر DDoS

1. عدم وجود الگوی ثابت – هر حمله میتواند ترکیبی از روشها، پروتکلها و سرعتهای متفاوت باشد؛ بنابراین فیلترهای ثابت بهسرعت ناکارآمد میشوند.

2. حجم عظیم ترافیک ورودی – حتی اگر سرور هدف بتواند بستهها را شناسایی کند، زیرساختهای شبکه (روترها، سوئیچها) ممکن است پیش از رسیدن به سرور دچار اشباع شوند.

3. جعل IP (IP Spoofing) – مهاجم میتواند منبع بستهها را مخفی کند؛ در نتیجه فیلترهای مبتنی بر IP کارایی ندارند.

4. دسترسپذیری ابزارهای DDoS – ابزارهای متنباز و حتی خدمات DDoS‑as‑a‑Service (DDoS‑SaaS) بهراحتی در اینترنت قابل دانلود هستند.

5. هزینهٔ راهحلهای سختافزاری – فایروالهای تخصصی و تجهیزات ضد‑DDoS هزینهٔ بالایی دارند و برای بسیاری از سازمانهای کوچک قابل دسترس نیستند.

راهکارهای پیشگیری و مقابله

6.1. دفاع پیشحمله

– فیلترینگ ورودی (Ingress Filtering) – تنظیمات BCP 38/84 در مرزهای ISP برای جلوگیری از ارسال بستههای با منبع جعلی.

– بهروزرسانی منظم سیستمها – نصب آخرین پچهای امنیتی برای جلوگیری از بهرهبرداری از حفرههای شناختهشده.

– استفاده از سرویسهای CDN – توزیع محتوا در چندین نقطه جغرافیایی باعث میشود ترافیک مخرب در لایهٔ شبکه پراکنده شود و فشار بر سرور اصلی کاهش یابد.

– پیکربندی مناسب سرویسهای وب – محدود کردن تعداد همزمان اتصالها، تنظیم زمانسنجی (timeout) مناسب و استفاده از مکانیزمهای rate‑limiting.

6.2. دفاع در زمان حمله

– Load Balancing – توزیع درخواستها بین چندین سرور ابری یا ماشین مجازی؛ در صورت افزایش ناگهانی بار، درخواستها بهصورت خودکار به سرورهای سالم هدایت میشوند.

– Honeypot – ایجاد سرورهای جعلی با قابلیت ثبت جزئیات حمله؛ این اطلاعات میتواند برای شناسایی الگوهای حمله و بهبود فیلترها استفاده شود.

– تحلیل گرافیکی ترافیک – ذخیرهسازی لاگهای شبکه و استفاده از الگوریتمهای یادگیری ماشین برای شناسایی رفتارهای غیرعادی.

– سیستمهای تشخیص نفوذ (IDS/IPS) – ترکیب سیگنالی از لایهٔ شبکه (Snort، Suricata) و لایهٔ برنامه (ModSecurity) برای مسدودسازی خودکار بستههای مخرب.

– سرویسهای Anti‑DDoS ابری – ارائهدهندگان مانند Cloudflare، Akamai یا Amazon Shield میتوانند ترافیک ورودی را پیشفیلتر کنند و فقط ترافیک سالم را به سرور اصلی هدایت نمایند.

6.3. پس از حمله

– تحلیل لاگها – بررسی دقیق لاگهای فایروال، وبسرور و IDS برای استخراج آیپیهای مخرب و الگوهای حمله.

– بهروزرسانی قوانین فایروال – افزودن آیپیهای شناساییشده به لیست مسدود (blacklist) یا تنظیمات rate‑limit جدید.

– آموزش تیم فنی – برگزاری دورههای آموزشی برای تیم عملیات و امنیت بهمنظور شناخت سریعتر تهدیدات جدید.

پیادهسازی مقابله در سرورهای لینوکس

7.1. شناسایی ترافیک مشکوک

#bash

netstat -tun | awk '{print $5}' | cut -d: -f1 | sed '/^$/d' | sort | uniq -c | sort -nr

دستور فوق لیست IPهای متصل به سرور و تعداد اتصالهای هر کدام را نمایش میدهد. با بررسی این لیست میتوان IPهای با تعداد اتصال غیرعادی را شناسایی کرد.

7.2. استفاده از ConfigServer Security & Firewall (CSF)

فایل پیکربندی `csf.conf` را با مقادیر زیر تنظیم کنید (مقادیر پیشنهادی؛ بسته به نیاز میتوانید تغییر دهید):

CT_LIMIT = "80" CT_INTERVAL = "60" CT_PERMANENT = "1" CT_BLOCK_TIME = "1800" SYNFLOOD = "1" CONNLIMIT = "22;5,80;20" PORTFLOOD = "80;tcp;20;300" LF_DSHIELD = "86400" LF_SPAMHAUS = "86400" LF_BOGON = "86400" CC_DENY = "CN,RU,IR"

– `CT_LIMIT` و `CT_INTERVAL` محدودیتهای اتصال جدید را تنظیم میکنند.

– `SYNFLOOD` فعالسازی محافظت در برابر SYN Flood است.

– `CONNLIMIT` حداکثر تعداد اتصال همزمان برای پورتهای مشخص (مثلاً ۲۲ و ۸۰) را محدود میکند.

– `PORTFLOOD` نرخ درخواستهای TCP به پورت ۸۰ را در بازهٔ زمانی ۳۰۰ ثانیه محدود میسازد.

پس از اعمال تغییرات، سرویس CSF را ریستارت کنید:

#bash csf -r

7.3. فیلتر کردن بر پایه جغرافیا

با استفاده از ماژول `CC_DENY` میتوانید تمام درخواستهای ورودی از کشورهای مشخص (مثلاً چین، روسیه و ایران) را مسدود کنید. این کار برای کاهش ترافیک مخرب از مناطق جغرافیایی پرخطر مفید است، اما باید دقت کنید که کاربران قانونی از این کشورها نیز ممکن است تحت تأثیر قرار گیرند.

7.4. ترکیب با iptables برای فیلترهای دقیق

#bash iptables -A INPUT -p tcp --syn -m limit --limit 10/s -j ACCEPT iptables -A INPUT -p tcp --syn -j DROP

قواعد بالا حداکثر ۱۰ بسته SYN در هر ثانیه را میپذیرند؛ بقیه بستههای SYN (که معمولاً نشانگر حملهٔ SYN Flood هستند) مسدود میشوند.

برنامهریزی برای مواجهه با حملات آینده

1. تهیهٔ Playbook اضطراری – مستنداتی شامل تماسهای اضطراری ISP، لیست IPهای قابل مسدودسازی، دستورات فایروال اضطراری و روشهای بازگردانی سرویس.

2. آزمونهای بار (Stress Test) – اجرای تستهای بار بر روی زیرساختهای خود با ابزارهایی مانند `wrk` یا `siege` برای شناسایی نقاط ضعف پیش از وقوع حمله.

3. پیکربندی چندین لایهٔ دفاع – ترکیب فایروال سختافزاری، سرویسهای Anti‑DDoS ابری و تنظیمات نرمافزاری در سرورهای داخلی.

4. مانیتورینگ مستمر – استفاده از ابزارهای نظارت (Prometheus + Grafana، Zabbix) برای دریافت هشدارهای زمان واقعی در صورت افزایش ناگهانی ترافیک.

جمعبندی

حملات DDoS بهدلیل طبیعت توزیعشده و قابلیت تغییر سریع روشها، یکی از چالشهای اساسی امنیتی در عصر دیجیتال محسوب میشوند. برای مقابله مؤثر، سازمانها باید ترکیبی از اقدامات پیشحمله (بهروزرسانی، فیلترینگ، CDN)، دفاع در زمان حمله (load balancing، IDS/IPS، سرویسهای Anti‑DDoS ابری) و برنامهریزی پس از حمله (تحلیل لاگ، بهروزرسانی قوانین) را بهکار گیرند.

در محیط لینوکس، ابزارهای متنباز مانند CSF، iptables و سیستمهای مانیتورینگ میتوانند بهسرعت ترافیک مخرب را شناسایی و مسدود کنند؛ در حالی که استفاده از سرویسهای ابری مانند Cloudflare یا Amazon Shield میتواند بار اولیه حمله را پیشفیلتر کرده و فشار بر زیرساخت داخلی را بهحداقل برساند.

در نهایت، موفقیت در مقابله با DDoS نه تنها به تکنولوژی، بلکه به فرهنگ امنیتی سازمان، آموزش مستمر تیم فنی و داشتن برنامهریزی اضطراری دقیق وابسته است. با اتخاذ رویکرد چندلایهای و بهروز نگهداشتن زیرساختها، میتوان خطرات این نوع حملات را بهطور قابل توجهی کاهش داد و سرویسهای حیاتی را در برابر تهدیدات اینترنتی محافظت کرد.

قوانین ارسال دیدگاه

لطفاً در ارسال دیدگاه از کلمات مناسب استفاده کنید. ارسال اسپم ممنوع است.