این راهنما مرحلهبهمرحله، شامل پیشنیازها، نصب، فعالسازی و پیکربندی اولیه Imunify360روی سرور cPanel (CloudLinux / AlmaLinux / CentOS) است. مثالها و دستورات برای محیطهای مبتنی بر RPM هستند (CentOS/Rocky/AlmaLinux). در بخشهای لازم تنظیمات پیشنهاد شده برای امنیت و مانیتورینگ نیز آورده شده است.

برای نصب Imunify360 بر روی سرور سی پنل و یا سرور هاستینگ شما می توانید از لایسنس اشتراکی Imunify360 با قیمت بسیار پایین تر و امکانات یکسان استفاده نمایید.

فهرست مطالب

- معرفی و مزایا

- پیشنیازها

- بررسی لایسنس

- نصب Imunify360(روش خط فرمان)

- فعالسازی و ثبت لایسنس

- نصب افزونه cPanel (UI)

- پیکربندی اولیه پس از نصب

- تنظیمات مهم امنیتی و سختening

- قوانین فایروال و ModSecurity

- مانیتورینگ، گزارشها و اعلانها

- نگهداری، بروزآوری و عیبیابی

- نکات پایانی و بهترین رویهها

- منابع و مراجع

- معرفی و مزایا

– Imunify360 یک راهکار امنیتی جامع برای هاستینگ است که شامل محافظت در برابر حملات (WAF/ModSecurity)، تشخیص و پاکسازی بدافزار (malware detection & cleanup)، مدیریت لیست سیاه/سفید، فایروال سطح هسته (Kernel-level/Network firewall)، اسکن وبسایت، و ابزارهای خودکار جلوگیری از حملات بروتفورس (Brute-force) است.

– مزایا: کاهش نفوذ، اتوماسیون پاکسازی، یکپارچگی با cPanel/WHM، داشبورد مدیریتی، گزارشدهی.

- پیشنیازها

– سیستم عامل: CentOS 7/8 (در گذشته)، AlmaLinux، Rocky Linux یا CloudLinux (بسته به نسخه Imunify360 توصیه CloudLinux برای امکانات کامل).

– دسترسی: روت (root) یا کاربر با دسترسی sudo.

– اینترنت: دسترسی به مخازن Imunify و دسترسی به سرور لایسنس.

– فضای دیسک و حافظه: حداقل 1–2GB حافظه برای عملکرد مناسب و چند گیگابایت فضای دیسک برای اسکن/قراردادن لاگ.

– cPanel/WHM نصبشده و بهروز.

– پشتیبان (Backup) از سرور قبل از نصب.

- بررسی لایسنس

– Imunify360 یک محصول تجاری است؛ برای فعالسازی باید لایسنس تهیه یا از نسخه آزمایشی استفاده کنید.

– مطمئن شوید که سرور شما در پنل ارائهدهنده لایسنس اضافه شده یا کد لایسنس دارید. برخی ارائهدهندگان هاستینگ (مانند CloudLinux) میتوانند لایسنس را مدیریت کنند.

- نصب Imunify360 (روش خط فرمان)

– به سرور از طریق SSH با کاربر root متصل شوید.

– بهروزرسانی بستهها (اختیاری ولی توصیهشده):

yum update -y

– اجرای دستور نصب رسمی (دستور ممکن است بسته به نسخه تغییر کند؛ دستور عمومی زیر برای رپو رسمی است):

wget https://repo.imunify360.cloudlinux.com/defence360/i360deploy.sh bash i360deploy.sh

– در سرورهایی که CloudLinux نصب است، ممکن است نصب از طریق yum نیز انجام شود:

yum install imunify360-firewall imunify360

– پس از نصب سرویسها راهاندازی مجدد یا فعالسازی سرویس:

systemctl enable imunify360 systemctl start imunify360 systemctl status imunify360

- فعالسازی و ثبت لایسنس

– پس از نصب، باید لایسنس را فعال کنید. اگر از پنل ارائهدهنده لایسنس (CloudLinux) استفاده میکنید، معمولاً بهصورت خودکار فعال میشود.

– برای فعالسازی دستی با توکن یا کلید لایسنس (نمونه دستور):

imunify360-agent-license activate YOUR_LICENSE_KEY

شما می توانید از لایسنس اشتراکی imunify360 ابردیجیتال استفاده نمایید.

– بررسی وضعیت لایسنس:

imunify360-agent-license status

یا در برخی نسخهها:

imunify360-agent --version

- نصب افزونه cPanel (UI)

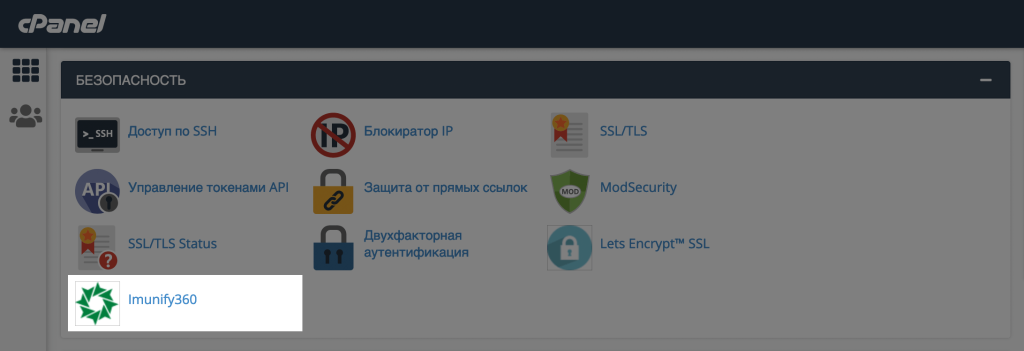

– افزونه cPanel به مدیران WHM اجازه میدهد Imunify360 را از طریق رابط گرافیکی مدیریت کنند.

– معمولاً نصب افزونه همزمان با بسته اصلی انجام میشود. برای دسترسی:

– وارد WHM شوید.

– در فهرست Plugins یا Security بخش Imunify360 را خواهید دید.

– اگر افزونه نصب نشده بود، نصب دستی:

yum install imunify360-panel

– سپس در WHM: Plugins → Imunify360 یا در بخش Security نام مشابه را مشاهده و روی آن کلیک کنید.

- پیکربندی اولیه پس از نصب

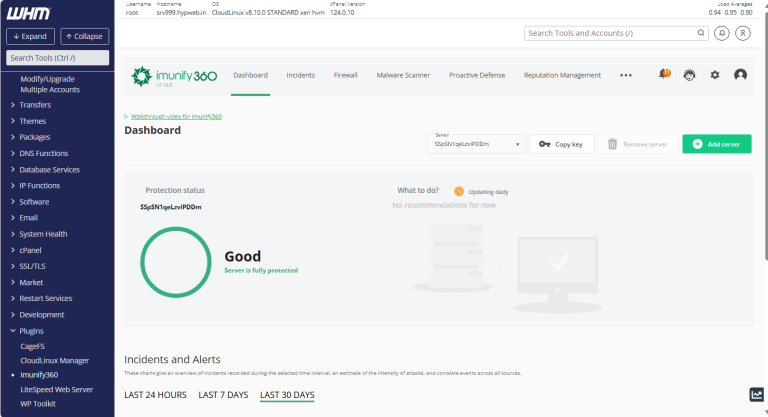

– وارد داشبورد Imunify360 در WHM شوید.

– بخشهای کلیدی برای کنترل:

– Dashboard: خلاصه وضعیت، هشدارها، تعداد فایلهای آلوده، حملات بلاکشده.

– Malware Scanning: زمانبندی اسکن، سطح اسکن (fast/deep)، مسیرهای استثنا.

– Proactive Defense / WAF: حالتهای محافظت (Detect / Protect)، قوانین ModSecurity.

– Firewall: لیست بلاک شدهها، کشورها، IPs سفید/سیاه.

– Patch Management: بهروزرسانی هستهها (در صورت فعال بودن LVE/CloudLinux).

– توصیه پیکربندی اولیه:

– فعالسازی Real-time Malware Scanning.

– فعالسازی Automatic Cleanup (در صورتی که مطمئن هستید و پشتیبانگیری دارید).

– فعالسازی Brute-force Protection برای سرویسهای FTP/SSH/SMTP/IMAP (در صورت امکان).

– تنظیم ارسال اعلان ایمیل برای رخدادهای مهم.

- تنظیمات مهم امنیتی و Hardening

– فعالسازی WAF/ModSecurity: تنظیم در حالت Protect برای بلاک خودکار حملات شناختهشده.

– سیاستهای Clean-up: تنظیمات اتوماتیک پاکسازی با سطوح هشدار (quarantine قبل از حذف).

– محدودیتهای Upload و File-type: بلاک کردن پسوندهای خطرناک (.php در پوشههای آپلود، .exe و … براساس نیاز).

– اجرای اسکنهای دورهای: زمانبندی هفتگی یا روزانه برای اسکن کامل.

– تنظیم رفتار در مواجهه با فایلهای آلوده: quarantine پیشفرض امنتر از حذف خودکار.

– فهرست سفید (whitelist) برای IPهای مدیریتی و سرویسهای مورد اعتماد.

- قوانین فایروال و ModSecurity

– Firewall:

– بررسی و مدیریت IPهای بلاک/آنسلاک: از داشبورد یا خط فرمان:

imunify360-agent firewall list imunify360-agent firewall allow <IP> imunify360-agent firewall deny <IP>

– Geo-blocking: بلاک کشورها در صورت نیاز (تأثیر بر ترافیک).

– ModSecurity:

– فعالسازی و هماهنگی با قواعد OWASP/CloudLinux rules.

– انتخاب حالت: Monitor (log only) سپس Protect (blocking) پس از ارزیابی false-positive.

– بررسی لاگها برای فالس پوزیتیو و اضافه کردن قوانین استثنا.

- مانیتورینگ، گزارشها و اعلانها

– داشبورد Imunify360 گزارشهای روزانه/هفتگی دارد: تعداد حملات، سرویسهای هدف، فایلهای پاکشده.

– فعالسازی اعلان ایمیل یا webhook (در صورت پشتیبانی) برای رخدادهای بحرانی.

– ترکیب با سیستمی مانند WHM/cPanel notification یا ابزار مانیتورینگ خارجی (Nagios/Prometheus) از طریق اسکریپتها یا API.

– بررسی لاگها:

– مسیر لاگها معمولاً در /var/log/imunify360/ یا مسیرهای مشخص شده در مستندات.

– نمونهها: event.log, scanner.log, firewall.log

- نگهداری، بروزآوری و عیبیابی

– بروزآوری بستهها:

yum update imunify360* systemctl restart imunify360

– بررسی وضعیت سرویس:

systemctl status imunify360 journalctl -u imunify360 -f

– بررسی خطاها در لاگها و رفع متداولترین مشکلات:

– مشکل لایسنس: بررسی کلید لایسنس، اتصال به سرور لایسنس، زمان سیستم.

– مصرف منابع بالا: تنظیمات اسکن (زمانبندی در ساعات خلوت)، محدود کردن concurrency اسکنها.

– تداخل با دیگر WAFs یا فایروالها: هماهنگی ModSecurity rules و iptables/CSF/Firewalld.

– پشتیبانی: استفاده از مستندات رسمی یا پشتیبانی فروشنده برای خطاهای پیچیده.

- نکات پایانی و بهترین رویهها

– قبل از هر تغییر بزرگ، پشتیبان کامل از فایلها و دیتابیسها تهیه کنید.

– ابتدا در حالت هشدار (Monitor) برای ModSecurity اجرا کنید تا میزان فالس پوزیتیو را بسنجید.

– برای سایتهای حساس، تنظیم quarantine بهجای حذف خودکار توصیه میشود.

– زمانبندی اسکن عمیق را در ساعات کمبار تنظیم کنید.

– لیست سفید برای IPهای مدیریتی اضافه کنید تا مسدودیت مدیریتی اتفاق نیفتد.

– مستمراً لاگها را مرور کنید و قوانین را براساس الگوهای حمله تنظیم نمایید.

– مطابق با تغییرات نرمافزاری سرور، Imunify360 را بهروز نگه دارید.

قوانین ارسال دیدگاه

لطفاً در ارسال دیدگاه از کلمات مناسب استفاده کنید. ارسال اسپم ممنوع است.